Wissensdatenbank

1000 FAQ, 500 Anleitungen und Lernvideos. Hier gibt es nur Lösungen!

Diese Anleitung erklärt, wie…

- … eine

CSRund einen privaten Schlüssel erstellen, um ein Zertifikat von einer Zertifizierungsstelle (CA) zu beantragen, - … dieses Zertifikat für Ihre Infomaniak-Website importieren, mithilfe der

CRT, die Sie von derCAerhalten haben.

Vorbemerkung

- Obwohl Infomaniak alle SSL-Zertifikate anbietet, die Sie benötigen könnten…

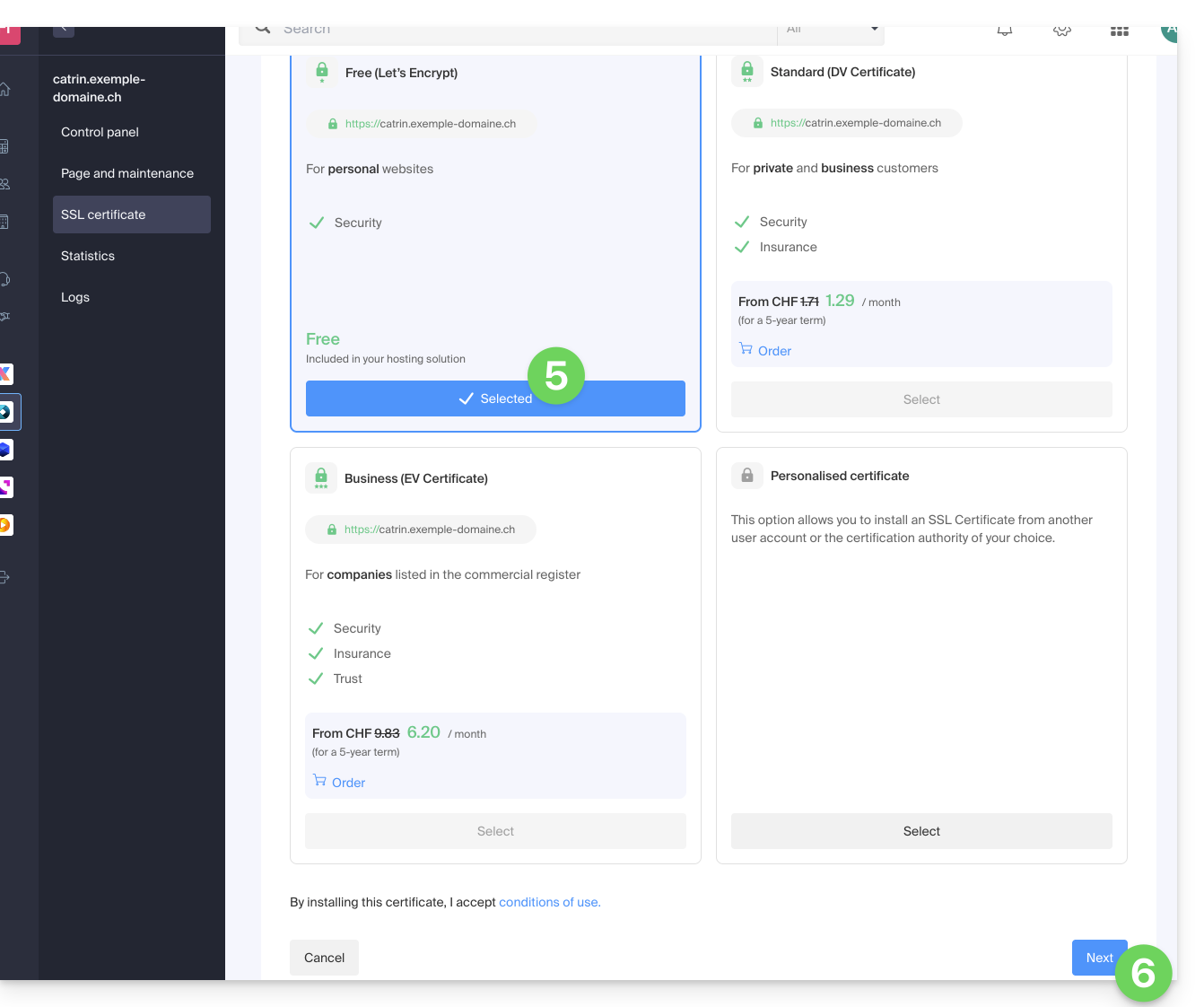

- kostenlose Let's Encrypt Zertifikate für persönliche Websites (nur möglich mit bei Infomaniak gehosteten Websites),

- DV Zertifikate von Sectigo für berufliche/private Websites, die nicht im Handelsregister eingetragen sind,

- EV Zertifikate von Sectigo für Unternehmen, die im Handelsregister eingetragen sind,

- … es ist auch möglich, ein SSL-Zertifikat zu installieren, das woanders erhalten wurde (Zwischenzertifikat/intermediate von einer Zertifizierungsstelle Ihrer Wahl), benutzerdefinierte oder selbstsignierte Zertifikate.

1. Eine CSR (Certificate Signing Request) erstellen

Eine CSR (Certificate Signing Request oder Zertifikatsignieranfrage) ist eine codierte Datei, die die notwendigen Informationen zum Anfordern eines SSL/TLS-Zertifikats enthält.

Sie muss auf Ihrer Seite erstellt werden, um sicherzustellen, dass der private Schlüssel unter Ihrer Kontrolle bleibt, indem Sie beispielsweise OpenSSL verwenden.

Passen Sie den folgenden Befehl an und führen Sie ihn in einer Anwendung vom Typ Terminal (Kommandzeilenschnittstelle, CLI / Command Line Interface) auf Ihrem Gerät aus:

openssl req -utf8 -nodes -sha256 -newkey rsa:2048 -keyout domain.xyz.key -out domain.xyz.csr -addext "subjectAltName = DNS:domain.xyz, DNS:www.domain.xyz"

Erläuterungen

newkey rsa:2048: Erzeugt einen neuen RSA-Schlüssel mit 2048 Bit.keyout domain.xyz.key: Gibt die Datei an, in der der private Schlüssel gespeichert wird.out domain.xyz.csr: Gibt die Datei an, in der die CSR gespeichert wird.addext „subjectAltName = ...“: Fügt zusätzliche Domänen über die ErweiterungSAN (Subject Alternative Name)hinzu, die erforderlich ist, um alle gewünschten Domänen im Zertifikat zu enthalten (die Hauptdomäne domain.xyz + jede andere zugehörige Domäne oder Subdomäne, wie www.domain.xyz).

Nach der Erstellung können Sie den Inhalt der CSR mit dem folgenden Befehl überprüfen:

openssl req -in domain.xyz.csr -noout -textDadurch wird überprüft, dass alle in subjectAltName aufgeführten Domänen korrekt enthalten sind.

Sobald die CSR erstellt wurde, können Sie diese an die Zertifizierungsstelle (CA) senden, um Ihr SSL/TLS-Zertifikat zu erhalten.

2. Externes Zertifikat importieren

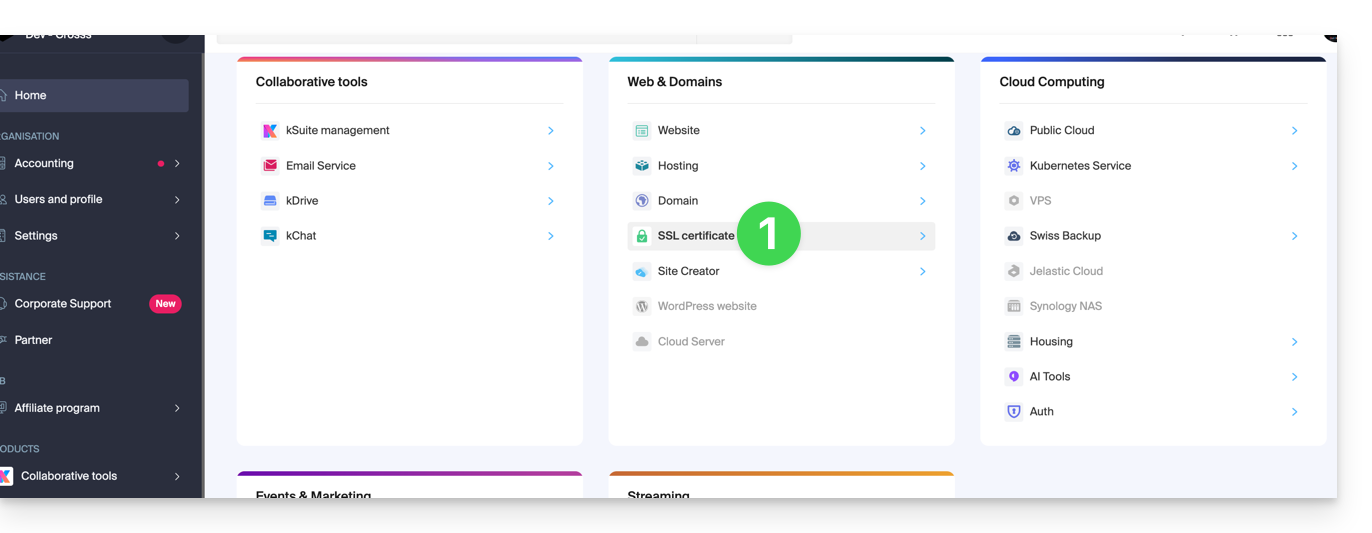

Nach der Validierung stellt die CA ein Zertifikat (domain.xyz.crt) und manchmal ein Zwischenzertifikat (ca_bundle.crt) aus. Um auf die Verwaltung der SSL-Zertifikate zuzugreifen:

- Klicken Sie hier, um auf die Verwaltung Ihres Produkts im Infomaniak Manager zuzugreifen (Hilfe benötigen?).

- Klicken Sie direkt auf den Namen, der dem betreffenden Produkt zugeordnet ist.

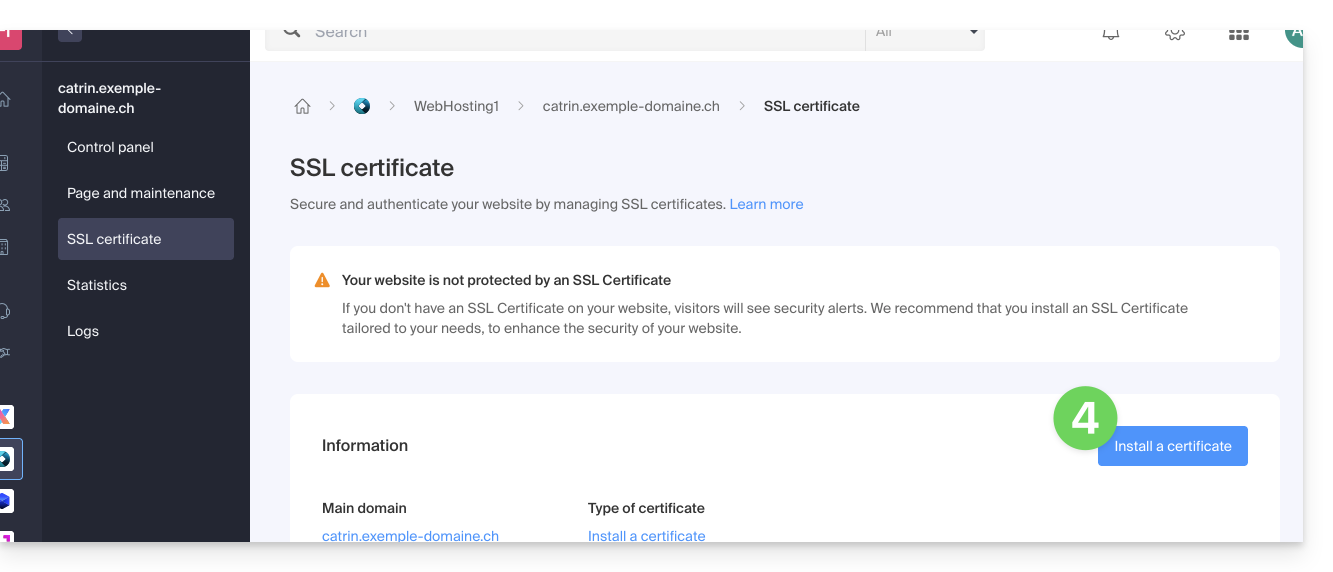

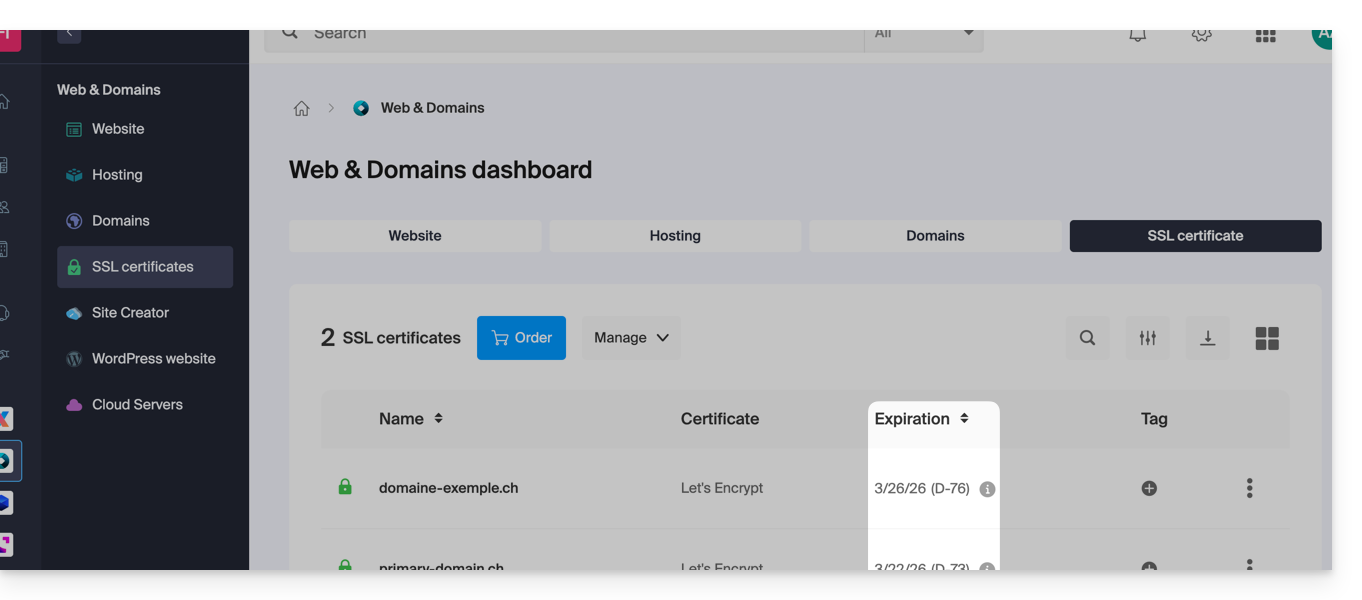

- Klicken Sie auf SSL-Zertifikate im linken Seitenmenü.

- Klicken Sie auf die blaue Schaltfläche Zertifikat installieren:

- Wählen Sie das benutzerdefinierte Zertifikat aus.

- Klicken Sie auf die Schaltfläche Weiter:

- Importieren Sie Ihr Zertifikat und den privaten Schlüssel, entweder durch Importieren der Dateien

.crtund.keyoder durch Kopieren und Einfügen. - Klicken Sie auf Abschließen:

Alternative Befehl zum Generieren eines selbstsignierten Zertifikats (optional)

Wenn Sie ein lokales Zertifikat nur für Tests oder ohne eine CA (nicht für die Produktion empfohlen) benötigen, können Sie diesen Befehl verwenden:

openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout domain.xyz.key -out domain.xyz.crt -addext “subjectAltName = DNS:domain.xyz, DNS:www.domain.xyz”Dies erzeugt sowohl ein selbstsigniertes Zertifikat (domain.xyz.crt) als auch einen privaten Schlüssel (domain.xyz.key). Selbstsignierte Zertifikate werden jedoch von Browsern oder öffentlichen Systemen nicht als gültig anerkannt. Sie eignen sich nur für interne oder Entwicklungsumgebungen.

Ein Zwischenzertifikat importieren

Beim Hinzufügen eines benutzerdefinierten SSL-Zertifikats ist es möglich, das Zwischenzertifikat zu importieren (durch Importieren der .crt Datei oder Einfügen der vom Zertifizierungsstellen bereitgestellten Daten):

Diese Anleitung behandelt die Unterstützung sicherer Hash-Funktionen (insbesondere SHA-256) durch die Infomaniak-Server sowie den Schwerpunkt auf die Sicherheit von SSL/TLS-Zertifikaten unter Verwendung von mit SHA-256 generierten CSR.

SHA-256-Hash-Algorithmus

Die kryptografische Hash-Funktion SHA-1 ist kompatibel und die Infomaniak-Server unterstützen auch die SHA-256-Funktion, die insbesondere für Paypal und SaferPay (SIX) nützlich ist.

Die CSR (Certificate Signing Requests) sind in SHA-256 und nicht in SHA-1.

Dieser Leitfaden erklärt die Hauptunterschiede zwischen einem EV- und einem DV-Zertifikat.

SSL-EV-Zertifikate: für Unternehmen

Das SSL-EV-Zertifikat von Sectigo kann nur an Unternehmen ausgestellt werden, die in einem offiziellen Register eingetragen sind.

Es bietet das höchste Vertrauensniveau bei Ihren Kunden und bietet einzigartige Vorteile zusätzlich zu den Vorteilen eines DV-Zertifikats:

Name Ihrer Gesellschaft in derNavigationsleiste- Schloss in der Navigationsleiste

- dynamisches Sicherheits-Siegel

- Validierung Ihres Domainnamens

- manuelle Authentifizierung der Kontaktdaten und der Identität Ihres Unternehmens

- Garantie bis zu 1.750.000 USD für Endnutzer

- Support 7/7

Die Aktivierung eines SSL-EV-Zertifikats kann bis zu 24 Stunden dauern und erfordert Maßnahmen von Ihnen.

SSL-DV-Zertifikate: für Unternehmen und Privatpersonen

Das DV-Zertifikat von Sectigo steht Privatpersonen und Unternehmen offen. Es enthält nicht alle oben genannten Vorteile, bietet aber zusätzliche Vorteile gegenüber den kostenlosen SSL-Zertifikaten von Let's Encrypt:

- dynamisches Sicherheits-Siegel

- Validierung Ihres Domainnamens

- Garantie bis zu 10.000 USD für Endnutzer

- Support 7/7

Die Aktivierung eines SSL-DV-Zertifikats erfolgt sofort.

Und die Zertifikate von Let's Encrypt?

Ein kostenloses Zertifikat von Let's Encrypt bietet die gleiche Verschlüsselungsstufe wie ein EV- oder DV-Zertifikat. Allerdings bieten die Zertifikate von Let's Encrypt nicht die folgenden Vorteile:

- manuelle Validierung der Kontaktdaten und der Authentizität Ihres Unternehmens (EV)

- Garantie für Endnutzer im Falle von Betrug (EV/DV)

- Support bei Fragen

Zusammengefasst sorgen die Zertifikate von Let's Encrypt für die Verschlüsselung der Kommunikation zwischen Ihren Benutzern und Ihrer Website. Sie garantieren den Internetnutzern jedoch nicht, dass sie sich auf einer legitimen Website befinden, deren Identität von einer Zertifizierungsstelle überprüft wurde.

Dieser Leitfaden erklärt, wie Sie den Hauptdomainnamen, der mit einer Website (außer Hosting Starter) verbunden ist, die bei Infomaniak gehostet wird, ersetzen können, falls Sie beispielsweise den Namen Ihrer Tätigkeit ändern oder die Rechtschreibung ändern möchten.

Vorwort

- Es ist nicht möglich, einfach die Rechtschreibung des betreffenden Domainnamens zu ändern.

- Sie müssen den neuen Domainnamen besitzen und ihn anstelle des aktuellen installieren, indem Sie eine Umkehrung vornehmen (siehe unten).

- Sie können auch Ihr Webhosting-Produkt im Infomaniak-Manager umbenennen, aber die Änderung des Namens eines Hostings hat keine Auswirkungen auf die URLs der Websites.

- Sie müssen den Domainnamen ändern und gegebenenfalls den Inhalt der Website anpassen.

Den Domainnamen der Website ändern

Voraussetzungen

- Bereiten Sie den neuen Domainnamen vor (falls erforderlich muss er gekauft werden).

- Installieren Sie ein gültiges SSL-Zertifikat, andernfalls wird die Umkehrung nicht vorgeschlagen.

- Wenn die gewünschte Änderung eher vom Typ "Subdomain" zu "Hauptdomain" ist (z. B.

dev.domain.xyz→domain.xyz), dann nehmen Sie sich diesen anderen Leitfaden zu Gemüte.

Als Nächstes, um den der Website zugewiesenen Domainnamen durch einen anderen Domainnamen zu ersetzen:

- Hier klicken, um auf die Verwaltung Ihres Produkts im Infomaniak-Manager zuzugreifen (Hilfe benötigt?).

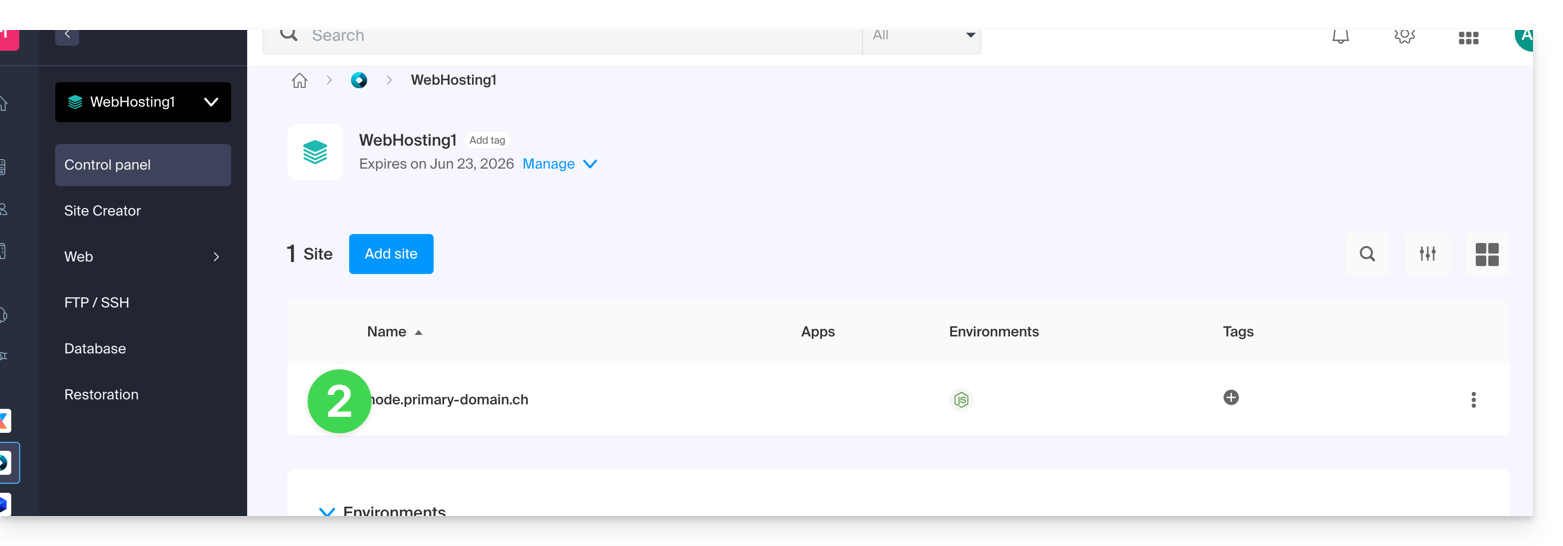

- Klicken Sie direkt auf den Name, der dem betreffenden Produkt zugewiesen ist:

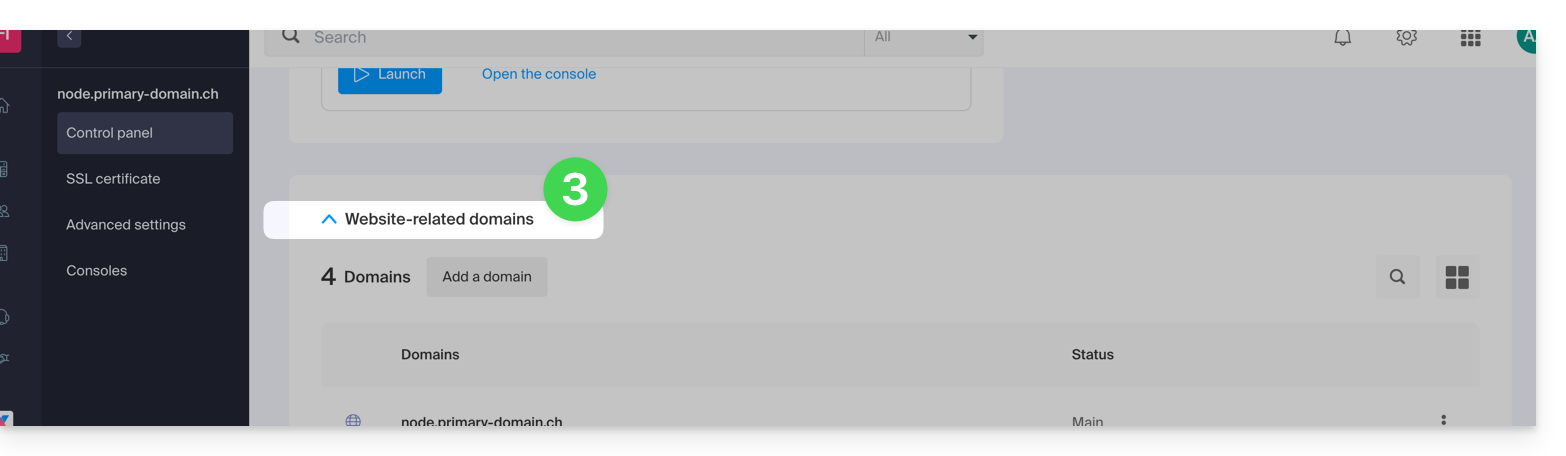

- Klicken Sie dann auf den Pfeil , um den Abschnitt Domains dieser Website zu erweitern:

- Nehmen Sie sich diesen anderen Leitfaden zu Gemüte, um den neuen Domainnamen mit Ihrer Website zu verknüpfen (die Voraussetzungen sorgfältig lesen):

- Dieser neue verknüpfte Domainname ersetzt den aktuellen Hauptdomainnamen nach der Umkehrung, die Sie unten vornehmen.

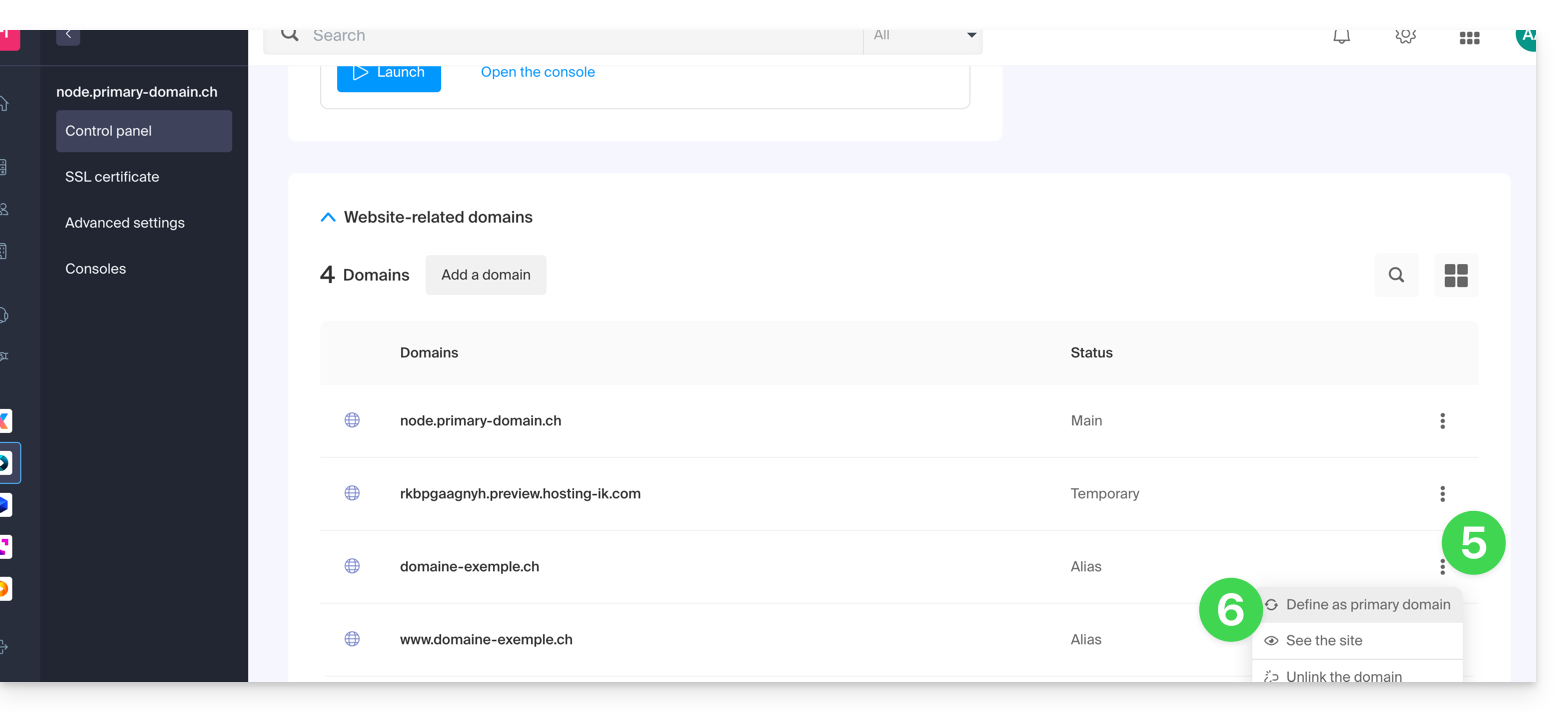

- Sobald der neue Domainname mit Ihrer Website verknüpft ist, klicken Sie auf das Aktionsmenü ⋮ rechts davon.

- Wählen Sie Als Hauptdomain festlegen:

- Falls erforderlich, löschen Sie den alten Domainnamen und seine Varianten, die zu Alias-Domains geworden sind . (und nicht mehr die Hauptdomänen).

Wenn Sie ein SSL-Zertifikat verwenden, müssen Sie es aktualisieren, damit es die hinzugefügten Aliase enthält.

Wenn Sie die Option für eine dedizierte IP verwenden, müssen Sie sie deinstallieren und neu installieren, nachdem Sie die Umkehrung durchgeführt haben, die Sie vornehmen werden.

Inhalt der Website an den neuen Namen anpassen

In einigen Fällen muss die Webanwendung, die zur Entwicklung der Website verwendet wird, einige Anpassungen vornehmen, um mit dem neuen Domainnamen zu funktionieren. Klicken Sie auf den Link, der der Entwicklung Ihrer Website entspricht, um den Inhalt anzupassen:

Dieser Leitfaden erklärt die Unterschiede zwischen den Webhosting-Angeboten von Infomaniak, um Ihnen zu helfen, die beste Lösung gemäß Ihren IT-Bedürfnissen zu wählen.

Wenn Sie Ihre E-Mail-Dienste hosten möchten, lesen Sie diesen anderen Leitfaden.

Webhosting Starter

Das kostenlose Webhosting

Das Webhosting Starter wird kostenlos mit jeder bei Infomaniak registrierten Domain angeboten. Es bietet 10 MB Speicherplatz, um eine Website (einfache Seiten in HTML - kein PHP, keine Datenbank) zu erstellen, auch ohne besondere Kenntnisse, dank des Tools Willkommensseite.

- Registrieren oder übertragen Sie eine Domain bei Infomaniak

- Erfahren Sie mehr über die Vorteile, die mit einer Domain enthalten sind

Gemeinsames Webhosting

Das Top-Angebot zum Erstellen Ihrer Websites

Diese Webhosting-Angebote sind gemeinsame Angebote (die Websites werden auf Servern gehostet, deren Ressourcen mit anderen Kunden geteilt werden). Um die Zuverlässigkeit dieser gemeinsamen Dienste zu gewährleisten, nutzen die Infomaniak-Server im Durchschnitt nur 40% der CPU-Leistung und sind mit professionellen SSD-Festplatten der neuesten Generation ausgestattet.

Webhosting bietet mindestens 250 GB Speicherplatz und ermöglicht das Verwalten mehrerer Websites mit mehreren Domains. Dieses Angebot umfasst alle Technologien, die normalerweise zum Erstellen professioneller Websites verwendet werden: PHP, MySQL, FTP- und SSH-Zugriff, SSL-Zertifikate und einfache Installation von WordPress oder gängigen CMS, usw. Es ist auch möglich, eine Node.js-Website und/oder Site Creator hinzuzufügen.

Es ist zu beachten, dass ohne jegliches Hosting auch Site Creator „autonom / standalone“ erhalten und genutzt werden kann. Lesen Sie diesen anderen Leitfaden.

Cloud-Server

Das professionelle Webhosting

Mit einem Cloud-Server werden Ihnen die Ressourcen nicht mit anderen Kunden geteilt und Sie können die Hardware- und Softwarekonfiguration Ihres Servers nach Ihren Bedürfnissen anpassen. Ein Cloud-Server ermöglicht auch die Nutzung von Komponenten, die auf gemeinsamen Webhosting-Angeboten nicht verfügbar sind (Node.js, mongoDB, Sol, FFMPEG, usw.).

- Ein Cloud-Server ermöglicht es Ihnen, Ihren Server über dieselbe Verwaltungsoberfläche wie die Webhosting-Angebote zu verwalten - Sie verwalten Ihre Websites auf dieselbe Weise.

- Ein VPS ermöglicht es Ihnen, Ihren Server mit der Windows-Version oder der Linux-Distribution Ihrer Wahl (

Debian,Ubuntu,openSUSE, ...) vollständig autonom zu verwalten - solide technische Kenntnisse sind erforderlich, um einen VPS zu nutzen, einschließlich VPS Lite.

Public Cloud (und Kubernetes Service)

Offene, erprobte und sichere IaaS-Lösung

Für Infomaniak ist es die Infrastruktur, die kDrive, Swiss Backup und den Webmail antreibt, Dienste, die von mehreren Millionen Nutzern verwendet werden. Aber Public Cloud ist für jedermann zugänglich und stellt die Ressourcen bereit, die Sie für die Entwicklung Ihrer Projekte benötigen.

Mit den maßgeschneiderten und individuellen Angeboten haben Sie keine Schwierigkeiten, Ihr Entwicklungsbudget zu verwalten. Keine Installationsgebühren. Kein Mindestbetrag. Jederzeit kündbar. Sie zahlen nur die tatsächlich genutzten Ressourcen mit Public Cloud am Ende jedes Monats, ebenso wie für Kubernetes Service.

Jelastic Cloud

Webhosting nach Maß mit Ihren bevorzugten Technologien

Jelastic Cloud ermöglicht die Erstellung maßgeschneiderter Entwicklungsumgebungen mit Ihren bevorzugten Technologien (PHP, Java, Docker, Ruby, usw.). Es handelt sich um ein flexibles Cloud-Angebot:

- Horizontale und vertikale Skalierung der Ressourcen.

- Bezahlung nach tatsächlichem Ressourcenverbrauch.

- Einfache Anpassung Ihrer Infrastruktur (Redundanz, IP, SSL, Lastverteilung usw.).

Dieser Leitfaden schlägt Lösungen vor, um häufige Probleme und Fehler zu beheben, die auftreten können, wenn Sie versuchen, Ihre Website unter https nach der Aktivierung eines SSL-Zertifikats anzuzeigen.

Der Webbrowser zeigt automatisch die HTTP-Version der Website an, wenn Sie versuchen, darauf über HTTPS zuzugreifen

Es wird empfohlen, die folgenden Maßnahmen zu ergreifen:

- Leeren Sie den Cache Ihrer Anwendungen oder Ihrer Website.

- Überprüfen Sie, ob die Seiten und die Skripte der Website keine Umleitungen zur

http-Version der Website enthalten. - Überprüfen Sie, ob die Datei

.htaccessder Website keine Umleitungen zurhttp-Version der Website enthält. - Legen Sie die

https-Adresse der Website als Standard fest:

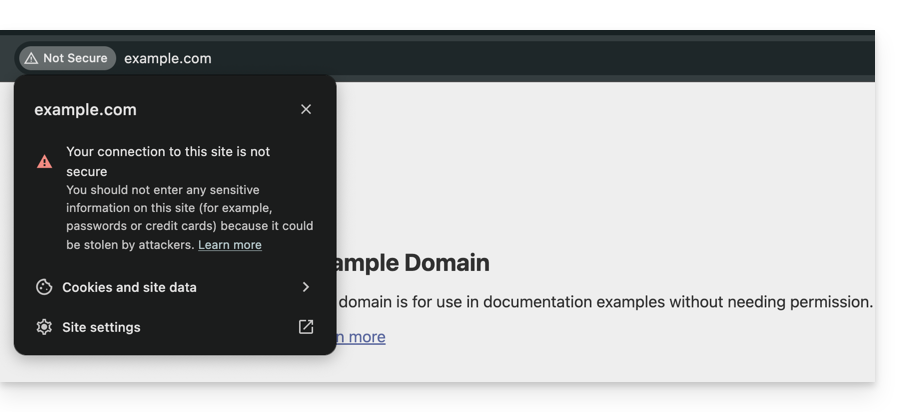

Die Website wird falsch angezeigt (fehlende Bilder, nicht unterstützte Stylesheets usw.) oder zeigt eine Warnung in der Adressleiste an

Es wird empfohlen, die folgenden Maßnahmen zu ergreifen:

- Leeren Sie den Cache Ihrer Anwendungen oder Ihrer Website.

- Überprüfen Sie, ob die Seiten und die Skripte nicht auf externe Ressourcen in

httpverweisen; die Website whynopadlock.com kann Ihnen helfen, die nicht gesicherten Elemente Ihrer Website zu identifizieren. - Nehmen Sie auch Kenntnis von diesem anderen Leitfaden zu diesem Thema.

"Diese Webseite enthält eine Umleitungs-Schleife", "ERR_TOO_MANY_REDIRECTS"

Wenn Ihr Webbrowser diesen Fehler anzeigt, wird empfohlen, die folgenden Maßnahmen zu ergreifen:

- Wenn die Website mit einer Webanwendung wie WordPress oder Joomla funktioniert, deaktivieren Sie die Erweiterungen nacheinander, um diejenige zu identifizieren, die das Problem verursacht.

- Überprüfen Sie, ob die Seiten und die Skripte der Website keine Umleitungen zur Version http der Website enthalten.

- Versuchen Sie, HSTS zu deaktivieren.

- Wenn Prestashop verwendet wird, muss SSL auf allen Seiten aktiviert werden:

- Fügen Sie Ihre SSL-Domäne hinzu:

- Gehen Sie zu Einstellungen > SEO & URLs.

- Im Abschnitt "Shop-URL" geben Sie die Adresse Ihrer Website im Feld "SSL-Domäne" ein (ohne

https://, nurwww.domain.xyz).

- Aktivieren Sie SSL:

- Gehen Sie zu Einstellungen > Allgemeine Einstellungen.

- Oben auf der Seite klicken Sie auf "Hier klicken, um das HTTPS-Protokoll zu verwenden, bevor der SSL-Modus aktiviert wird."

- Eine neue Seite wird sich mit Ihrer Website in der gesicherten HTTPS-Version öffnen.

- Erzwingen Sie die Verwendung von SSL auf der gesamten Website:

- Kehren Sie zu Einstellungen > Allgemeine Einstellungen zurück.

- Stellen Sie die Option "SSL aktivieren" auf JA.

- Stellen Sie auch "SSL für alle Seiten erzwingen" auf JA.

- Fügen Sie Ihre SSL-Domäne hinzu:

Ein altes SSL-Zertifikat wird angezeigt - SSL-Cache leeren

Webbrowser speichern SSL-Zertifikate, um die Navigation zu beschleunigen. Normalerweise ist das kein Problem. Wenn Sie jedoch Seiten für Ihre Website entwickeln oder ein neues Zertifikat installieren, kann der SSL-Status des Browsers störend sein. Zum Beispiel könnten Sie das Schloss-Symbol in der Adressleiste des Browsers nach der Installation eines neuen SSL-Zertifikats nicht sehen.

Das Erste, was Sie in diesem Fall tun sollten, ist sicherzustellen, dass die Domain auf die IP-Adresse des Servers zeigt (A- und AAAA-Einträge) und wenn immer noch das falsche SSL-Zertifikat zurückgegeben wird, leeren Sie den SSL-Cache:

- Chrome: Gehen Sie zu den Einstellungen und klicken Sie auf Einstellungen. Klicken Sie auf Erweiterte Einstellungen anzeigen. Unter Netzwerk klicken Sie auf Proxyeinstellungen ändern. Das Dialogfeld Internetoptionen wird angezeigt. Klicken Sie auf die Registerkarte Inhalt. Klicken Sie auf SSL-Zustand löschen, und klicken Sie dann auf OK. Nehmen Sie weitere Hinweise in diesem anderen Leitfaden zur Kenntnis.

- Firefox: Gehen Sie zu Chronik. Klicken Sie auf Letzte Chronik löschen und wählen Sie Aktive Verbindungen aus, dann klicken Sie auf Jetzt löschen.

Verlust der CSS-Formatierung

Wenn die Website ohne CSS-Stil angezeigt wird, analysieren Sie das Laden der Seiten mit der Browserkonsole. Möglicherweise gibt es Fehler mit gemischten Inhalten (mixed content), die Ihre Styles .css betreffen, die behoben werden müssen, damit sie wieder korrekt geladen werden.

Cloudflare

Wenn Sie Cloudflare verwenden, nehmen Sie sich diesen anderen Leitfaden zu diesem Thema zur Kenntnis.

Vielen Dank, dass Sie sich für Infomaniak entschieden haben, um Ihre Websites mit einem EV- oder DV-SSL-Zertifikat von Sectigo zu sichern.

Ein SSL-Zertifikat sichert alle Kommunikation zwischen Ihrem Server und Ihren Besuchern, zeigt ein Schloss-Symbol an und fügt das https zu Ihrer Website hinzu.

Wichtige SSL-Anleitungen

- Ein EV-SSL-Zertifikat von Sectigo bestellen

- Unterschied zwischen EV- und DV-Zertifikat verstehen

- Ein Sectigo-Zertifikat auf einer externen Website (anderer Hosting-Anbieter) verwenden

- Die Sectigo-Garantie für SSL-Zertifikate verstehen

- Ein SSL/https-Problem beheben

- Ein kostenloses Let's Encrypt SSL-Zertifikat auf einer Website installieren

- Ein kostenloses "Wildcard" SSL-Zertifikat installieren

- Ein SSL-Zertifikat deinstallieren

- Ein Let's Encrypt SSL-Zertifikat aktualisieren (z. B. nach dem Hinzufügen/Löschen von Aliasen)

Zusätzliche Hilfe

- Nehmen Sie Kenntnis von allen SSL-FAQs

- Infomaniak-Support kontaktieren

Dieser Leitfaden beschreibt die Gültigkeitsregeln für SSL-Zertifikate EV und DV (gültig ab dem 1. September 2020).

Gültigkeitsdauer der SSL-Zertifikate

Nach einer Sitzung des CA/B Forum, an der die großen Akteure des Webs (Safari, Google Chrome, Mozilla Firefox, etc. - mehr erfahren) teilnahmen, wurde beschlossen, die maximale Gültigkeitsdauer der SSL-Zertifikate auf 397 Tage zu begrenzen. Diese Änderung zielt darauf ab, das Risiko des Missbrauchs von Zertifikaten zu begrenzen und das Sicherheitsniveau der Zertifikate zu erhöhen. Es ist nicht ausgeschlossen, dass die maximale Gültigkeitsdauer eines Zertifikats in den kommenden Jahren weiter verkürzt wird. Einige Akteure wie Apple, Google oder sogar Sectigo drängen in diese Richtung.

Die SSL-Zertifikate von Infomaniak Let's Encrypt sind von dieser Änderung nicht betroffen; Infomaniak kümmert sich um alles! Die EV- und DV-Zertifikate von Sectigo, die vor dem 19. August 2020 ausgestellt wurden, bleiben gültig, unabhängig von ihrer Dauer.

SSL-Zertifikate DV von Sectigo

SSL-Zertifikate DV von Sectigo, deren Dauer 1 Jahr überschreitet, werden von Infomaniak automatisch erneuert (Zertifikat wird im Vormonat seiner Ablaufdatum neu ausgestellt).

Es ist notwendig, das Zertifikat auf Ihrer Website neu zu installieren, wenn diese nicht von Infomaniak verwaltet wird.

SSL-Zertifikate EV von Sectigo

SSL-Zertifikate EV von Sectigo müssen jedes Jahr validiert werden, unabhängig von der gewählten Abonnementdauer.

Es ist notwendig, das Zertifikat auf Ihrer Website neu zu installieren, wenn diese nicht von Infomaniak verwaltet wird.

Dieser Leitfaden erklärt, wie Sie ein SSL-Zertifikat unabhängig von seinem Typ deinstallieren, das ursprünglich über den Infomaniak Manager installiert wurde. Wenn Ihr Zertifikat kostenpflichtig ist und Sie das laufende Angebot lieber kündigen möchten, nehmen Sie sich die Zeit, diesen anderen Leitfaden zu lesen.

SSL-Zertifikat entfernen

Um ein Infomaniak-Zertifikat zu deinstallieren:

- Klicken Sie hier, um auf die Verwaltung Ihres Produkts im Infomaniak Manager zuzugreifen (Hilfe benötigt?).

- Klicken Sie direkt auf den Namen, der dem betreffenden Produkt zugewiesen wurde:

- Klicken Sie auf das Aktionsmenü ⋮, das sich rechts neben dem betreffenden Element befindet.

- Klicken Sie auf Deinstallieren:

- Bestätigen Sie die Deinstallation des Zertifikats.

Dieser Leitfaden beschreibt die Bedingungen und das Verfahren zur Erlangung eines Sectigo EV SSL-Zertifikats bei Infomaniak.

Vorwort

- SSL-Zertifikate mit erweiterten Validierung (EV) können nur an Organisationen, Unternehmen und Gesellschaften vergeben werden, die bei einer anerkannten staatlichen Behörde (wie einem Handelsregister) rechtmäßig registriert sind.

- Die DV-Zertifikate von Sectigo und Let's Encrypt unterliegen dieser Einschränkung nicht.

- Vergleichen Sie die verfügbaren SSL-Zertifikate

- Bei Problemen mit der Validierung von DV- oder EV-Zertifikaten, nehmen Sie sich bitte die Zeit, diesen anderen Leitfaden.

Validierungsverfahren für EV-Zertifikate

Die Erlangung eines EV SSL-Zertifikats kann bis zu 24 Stunden in Anspruch nehmen und erfordert gültige Informationen vom Kunden.

Dieses Verfahren wird alle 12 Monate wiederholt, unabhängig von der gewählten Abonnementdauer für das EV-Zertifikat.

1. Überprüfung der Unternehmensdaten

Die Daten, die zum Zertifikat hinzugefügt werden, müssen zunächst von einer unabhängigen Quelle überprüft werden:

- der rechtliche oder handelsrechtliche Name

- die Rechtsform

- die Adresse

- die Postleitzahl

- die Region / der Kanton / das Département

- das Land / die Landescode

Achtung:

- Der Name des Unternehmens muss genau mit dem im Register oder der Handelskammer eingetragenen übereinstimmen; der Auftrag kann nur bearbeitet werden, wenn der angegebene Name registriert und korrekt vermerkt ist.

- Nur der eingetragene rechtliche Name oder der Markenname gefolgt vom rechtlichen Namen in Klammern ist zulässig [Beispiel: Handelsname (Rechtlicher Name)]; für Einheiten ohne rechtlichen Namen können alle Handelsnamen verwendet werden.

- Es ist verboten, eine Postanschrift zu verwenden.

Angesichts dessen kann es notwendig sein, einen neuen Antrag mit korrekten Daten im CSR zu stellen, und Infomaniak kann auch Ihre Zustimmung benötigen, um Änderungen an den bei der Bestellung angegebenen Informationen vorzunehmen.

2. Überprüfung der Daten im WHOIS-Verzeichnis

Das WHOIS-Verzeichnis zeigt die Informationen des Besitzers einer Domain an. Diese Daten müssen mit den bei der Bestellung des EV-SSL-Zertifikats angegebenen Informationen übereinstimmen.

Um die Informationen einer Domain im WHOIS zu aktualisieren:

- Wenn Ihre Domain bei Infomaniak verwaltet wird, nehmen Sie sich diesen anderen Leitfaden zur Kenntnis hier.

- Wenn Ihre Domain nicht bei Infomaniak verwaltet wird, wenden Sie sich an Ihren Hosting-Anbieter/Registrar.

3. Vertrag & Validierung für das EV-Zertifikat

Nach der Bestellung eines EV-Zertifikats erhält die von der Bestellung benannte Kontaktperson des Unternehmens eine E-Mail von der Zertifizierungsstelle Sectigo mit den folgenden Dokumenten:

- das Antragsformular für das Zertifikat

- der Zertifikatsvertrag

Diese Dokumente sind vorab ausgefüllt und die Kontaktperson muss sie online mit Hilfe eines zusätzlichen Codes validieren. Dieser wird von einem Telefonroboter von Sectigo (die Rufnummer stammt in der Regel aus den Niederlanden, +31 88 775 77 77) mündlich an Ihre beim Handelsregister oder der Handelskammer registrierte Nummer übermittelt.

Jeder Zertifikatsantrag wird telefonisch validiert, einschließlich der Verlängerungen und Neuausstellungen von Multi-Domain-Zertifikaten.

Für Fragen zur Validierung kontaktieren Sie direkt Sectigo.

4. Domainüberprüfung (nur für externe Websites)

Dieser Schritt überprüft, ob Sie die Kontrolle über die Domain (falls diese extern zu Infomaniak ist) haben, für die das Zertifikat beantragt wird. Die Domains von bei Infomaniak gehosteten Websites werden automatisch validiert.

Jede (Sub-)Domain muss individuell über eine der in diesem anderen Leitfaden beschriebenen Methoden genehmigt werden hier.

Dieser Leitfaden erklärt, wie Sie zwei unterschiedliche EV- oder DV-SSL-Zertifikate auf derselben Website hinzufügen.

Vorwort

- Da es nicht möglich ist, zwei SSL-Zertifikate auf derselben Website zu installieren, müssen Sie zwei identische Websites erstellen.

Erstellung der zweiten Website

Voraussetzungen

- Entfernen Sie alle möglichen Alias-Domänennamen von Ihrer Website.

Um auf das Webhosting zuzugreifen, um eine Website hinzuzufügen:

- Klicken Sie hier, um auf die Verwaltung Ihres Produkts im Infomaniak Manager zuzugreifen (Hilfe benötigt?).

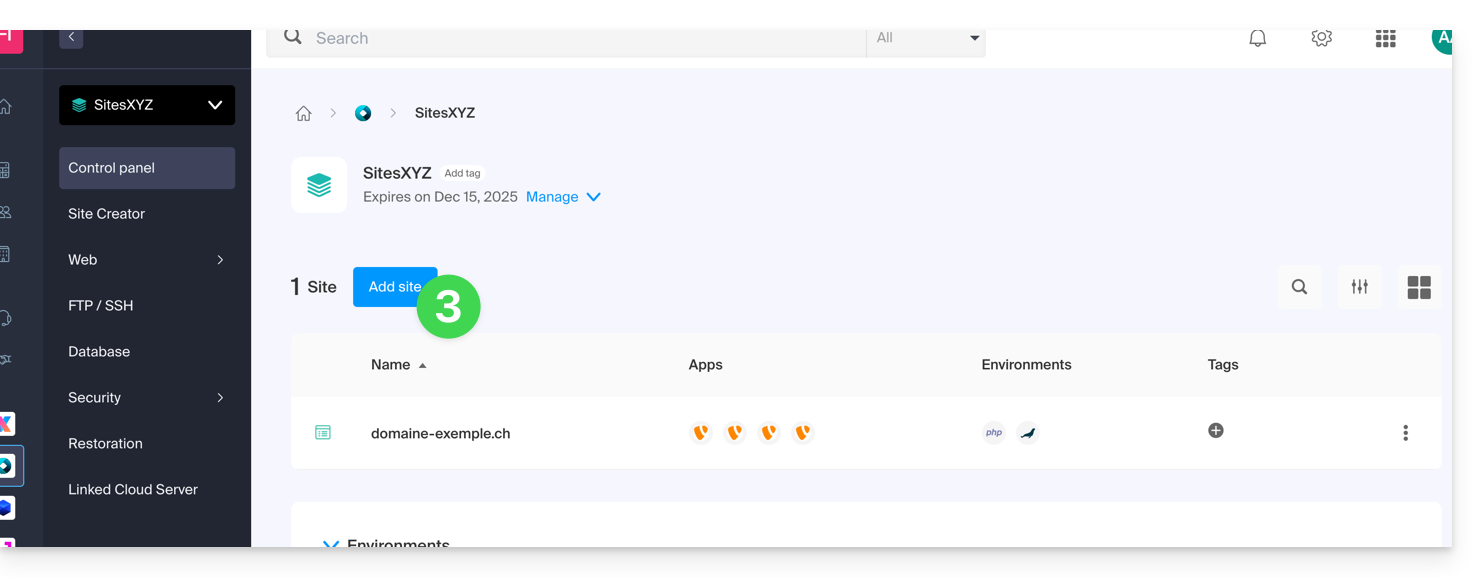

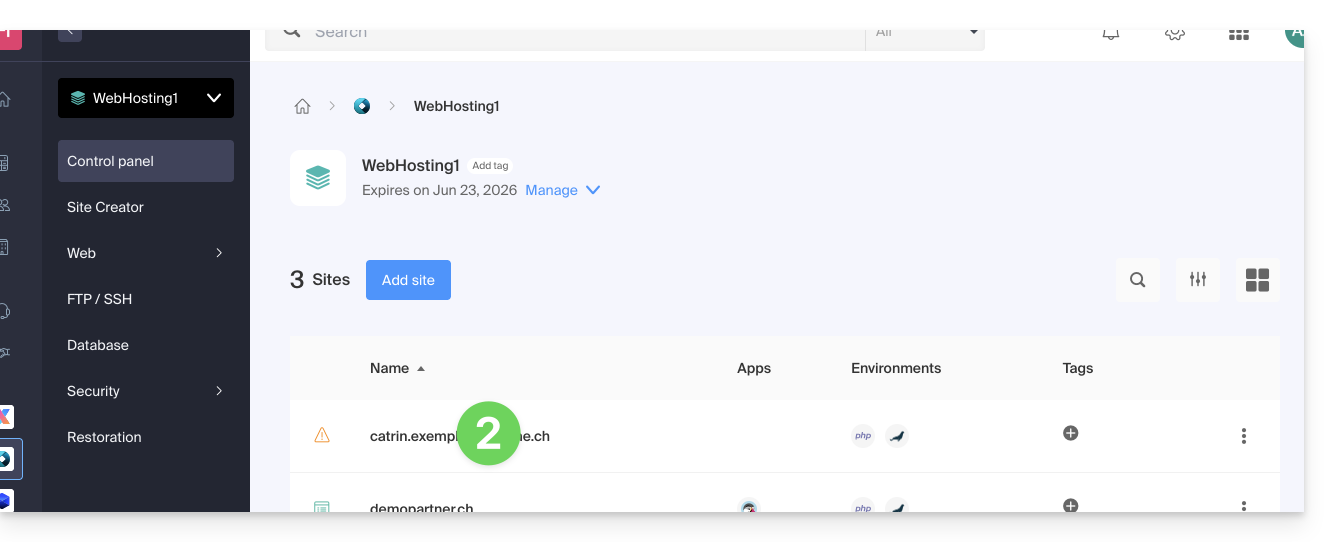

- Klicken Sie direkt auf den Namen des betreffenden Produkts.

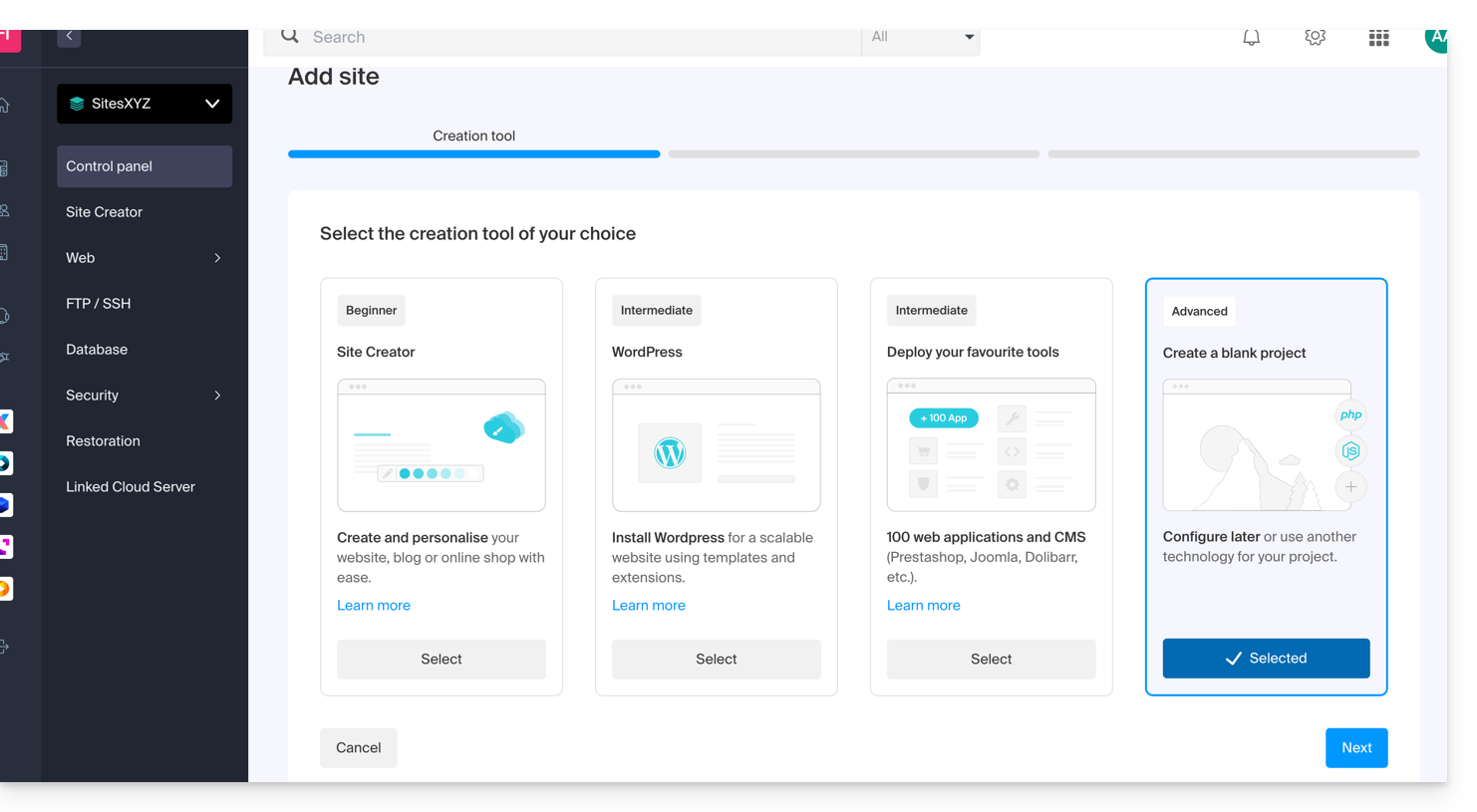

- Klicken Sie auf die Schaltfläche Website hinzufügen:

- Fortfahren, ohne ein Tool zu installieren:

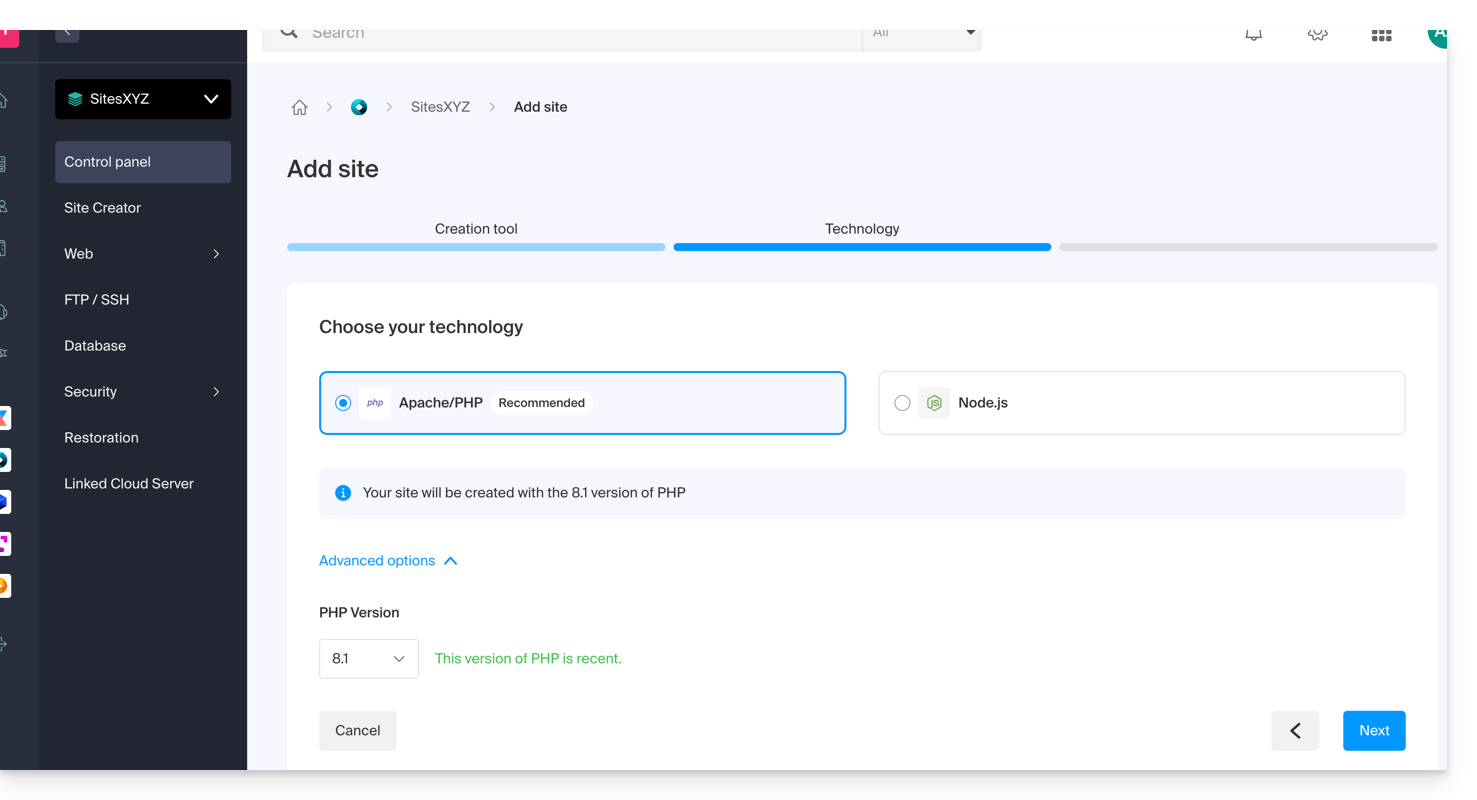

- Klicken Sie auf Apache und wählen Sie dieselbe PHP-Version wie die Hauptwebsite::

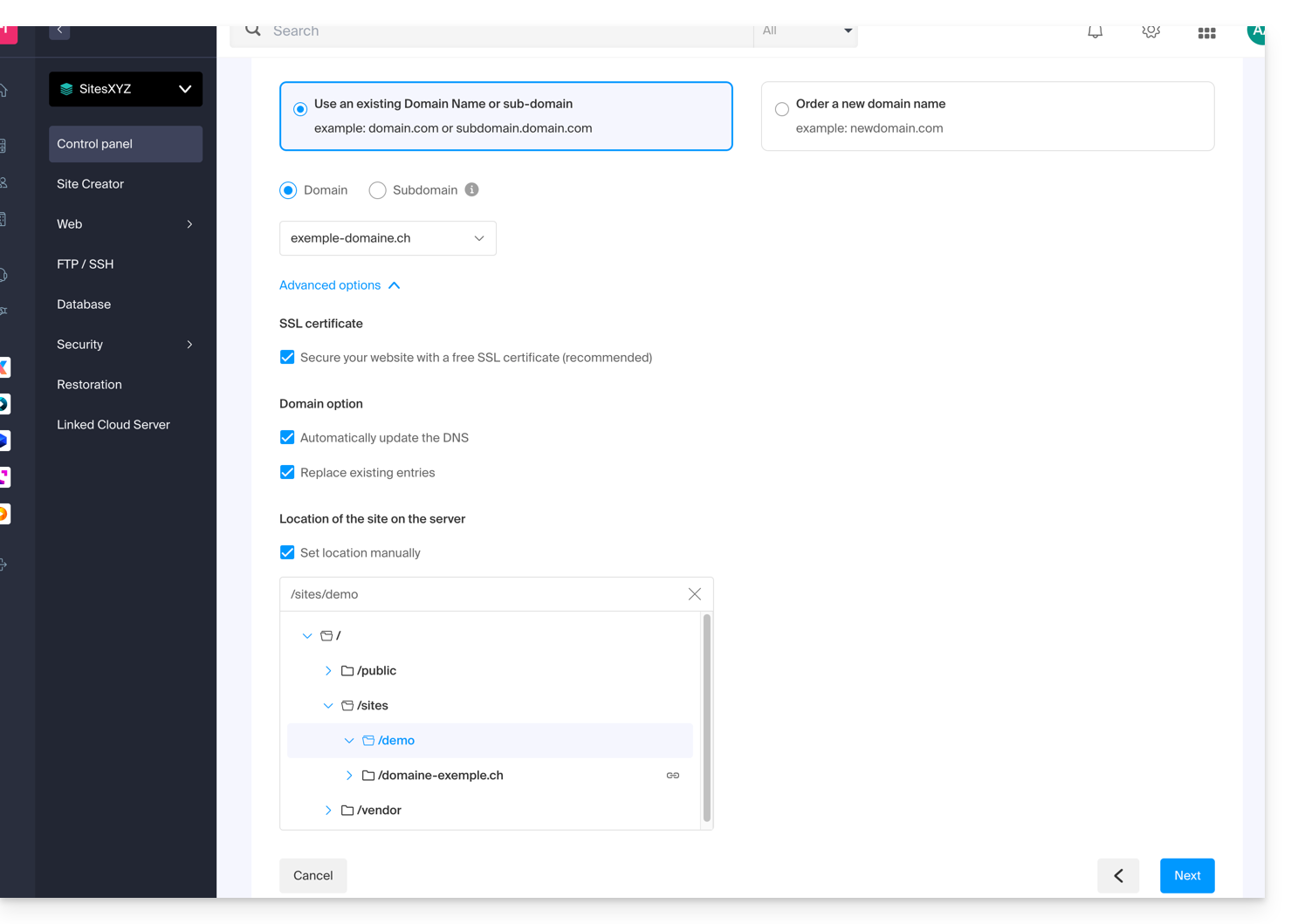

- Wählen Sie zwischen der Verwendung eines Domänennamens oder eines Subdomänennamens.

- Geben Sie den Namen der Domain oder des Subdomänennamens an.

- Klicken Sie auf Erweiterte Optionen.

- Aktivieren (oder nicht) das Let's Encrypt SSL-Zertifikat auf der zukünftigen Website.

- Wählen Sie das Kontrollkästchen Speicherort manuell festlegen aus.

- Wählen Sie denselben Speicherort wie die Hauptwebsite:

- Klicken Sie auf die blaue Schaltfläche Weiter, um mit der Erstellung der Website zu beginnen.

SSL-Zertifikat installieren

Sobald die zweite Website erstellt ist (jede Hinzufügung/Änderung kann bis zu 48 Stunden dauern, um sich zu verbreiten), können Sie ein SSL-Zertifikat installieren (falls Sie sich entschieden haben, das Zertifikat im obigen Punkt 9 nicht zu installieren).

Um auf die Website-Verwaltung zuzugreifen:

- Klicken Sie hier, um auf die Verwaltung Ihres Produkts im Infomaniak Manager zuzugreifen (Hilfe benötigt?).

- Klicken Sie direkt auf den Namen des betreffenden Produkts.

- Klicken Sie auf SSL-Zertifikate im linken Seitenmenü.

- Klicken Sie auf die blaue Schaltfläche SSL-Zertifikat installieren und folgen Sie dem Vorgang.

Dieser Leitfaden erklärt, wie Sie ein kostenloses SSL-Zertifikat von Let's Encrypt auf einer bei Infomaniak gehosteten Website installieren.

Einleitung

- Sobald das Zertifikat installiert ist, ist Ihre Website über

httpundhttpszugänglich …- Falls erforderlich, leiten Sie alle Ihre Besucher automatisch auf die sichere https-Website um.

- Wenn Sie einen kürzlich hinzugefügten Alias-Domänennamen in Ihre Website einbinden möchten, die bereits ein Zertifikat besaß, müssen Sie es aktualisieren.

- Für mehrere Subdomänen beachten Sie diesen anderen Leitfaden.

- Let's Encrypt begrenzt die Installation von Zertifikaten auf:

- 100 Subdomänen

- 20 Zertifikate für 7 Tage pro registrierte Domäne

- 5 fehlgeschlagene Anfragen pro Konto pro Hostname pro Stunde

Ein kostenloses SSL-Zertifikat auf einer Website installieren

Voraussetzungen

- Damit die Installation möglich ist, müssen die DNS-Einträge der Domäne korrekt konfiguriert sein, um auf die betreffende Website zu verweisen.

- Wenn gerade eine Änderung auf dieser Ebene vorgenommen wurde, funktionieren möglicherweise nicht alle Operationen sofort.

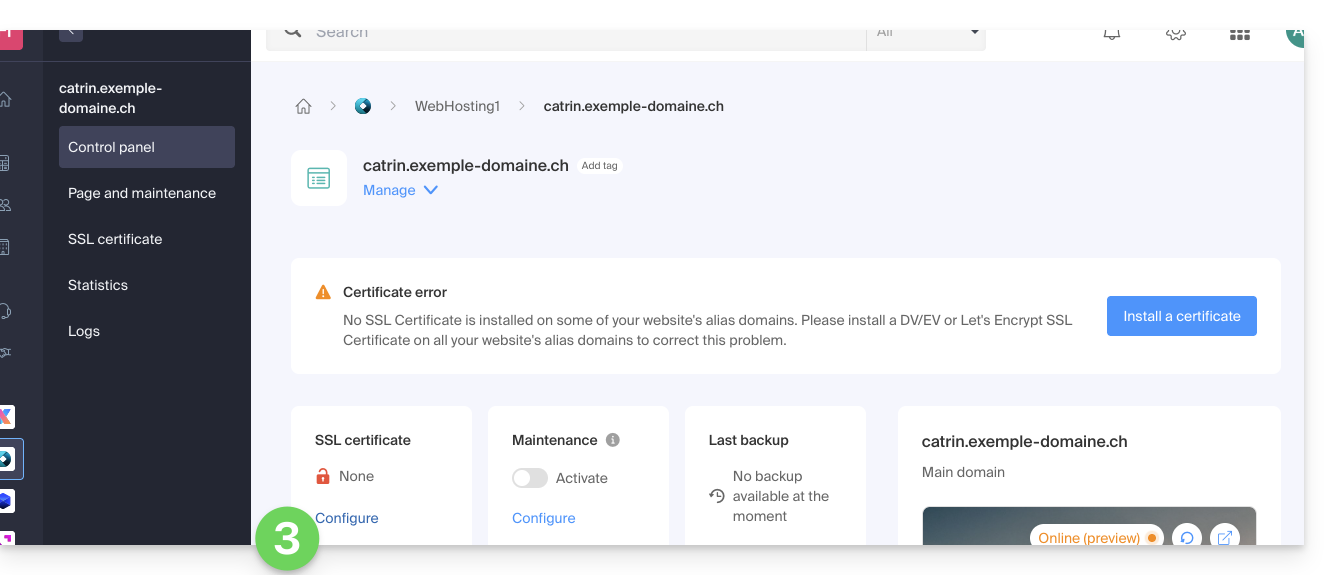

Um auf die Websites zuzugreifen, um dort ein SSL-Zertifikat zu installieren:

- Klicken Sie hier, um auf die Verwaltung Ihres Produkts im Infomaniak Manager zuzugreifen (Hilfe benötigt?).

- Klicken Sie direkt auf den Namen, der dem betreffenden Produkt zugewiesen wurde:

- Klicken Sie auf Konfigurieren unter SSL-Zertifikat:

- Klicken Sie auf die Schaltfläche Zertifikat installieren:

- Wählen Sie das kostenlose Zertifikat aus.

- Klicken Sie auf die Schaltfläche Weiter:

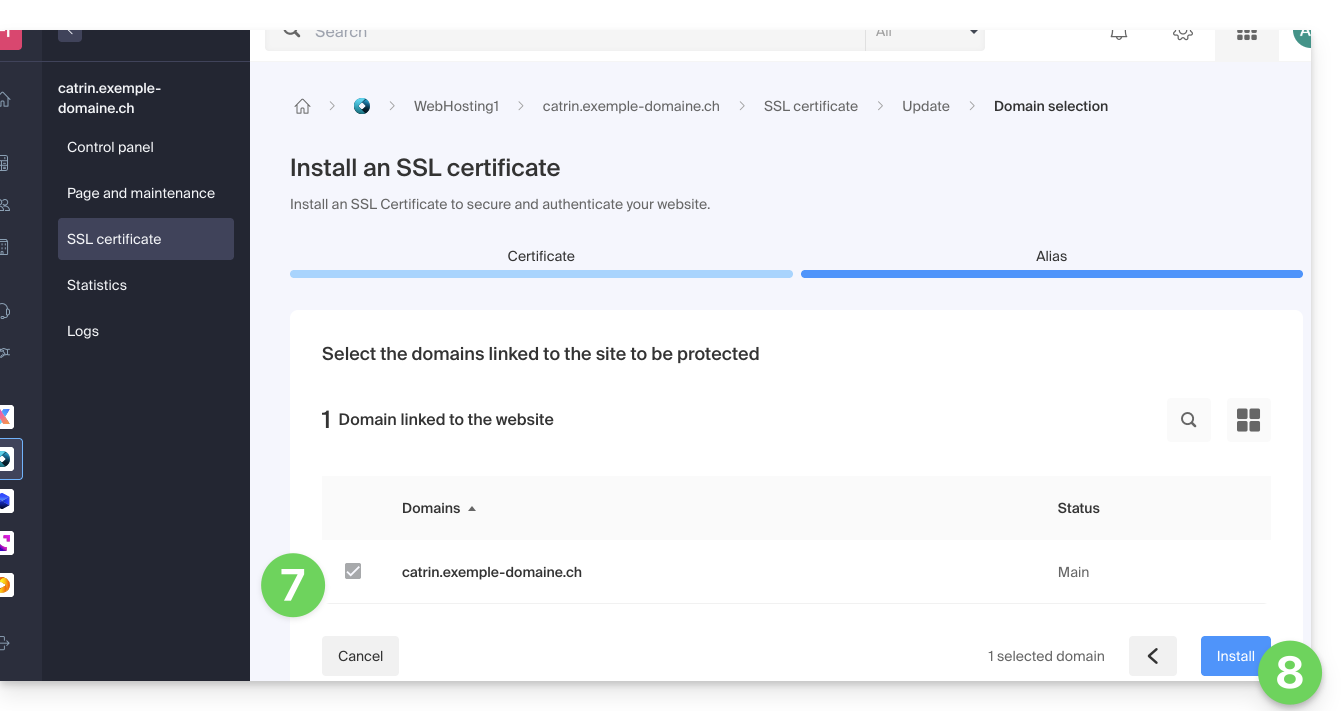

- Überprüfen oder wählen Sie die betreffenden Domänen aus.

- Klicken Sie auf die Schaltfläche Installieren:

- Warten Sie einige Minuten, bis das Zertifikat auf der Website erhalten wird.

Nehmen Sie sich diesen Leitfaden zur Kenntnis, wenn Sie auf SSL-Fehler stoßen, und diesen anderen Leitfaden, wenn Sie speziell Cloudflare verwenden.

Dieser Leitfaden erklärt, wie man die detaillierten Informationen, die von Qualys SSL Labs (https://www.ssllabs.com/ssltest/) bereitgestellt werden, korrekt interpretiert. Diese können ohne den entsprechenden Kontext manchmal technisch oder alarmierend erscheinen.

Vorwort

- Qualys SSL Labs ist ein weit verbreitetes Analyse-Tool zur Bewertung der SSL/TLS-Konfiguration von Websites.

- Die Warnungen in ihren Berichten sind oft nur technische Details, die keine Auswirkungen auf die Sicherheit oder das SEO der Website haben.

Mehrere Zertifikate in den SSL Labs-Berichten

Wenn SSL Labs eine Website analysiert, können mehrere nummerierte Zertifikate (Zertifikat #1, Zertifikat #2 usw.) angezeigt werden. Dies geschieht aus mehreren Gründen:

- Hauptzertifikat (#1): Das Zertifikat, das präsentiert wird, wenn SNI (Server Name Indication) verwendet wird.

- SNI ist eine TLS-Erweiterung, die es einem Server ermöglicht, mehrere SSL-Zertifikate für verschiedene Domänen auf derselben IP-Adresse zu hosten. Wenn ein Browser eine Verbindung herstellt, gibt er den Domainnamen an, den er erreichen möchte.

- Sekundäres Zertifikat (#2): Das Zertifikat, das präsentiert wird, wenn SNI nicht verwendet wird oder bei einer direkten Verbindung per IP.

Ein Hinweis "No SNI" im Zertifikat #2 ist kein Fehler. Er bedeutet einfach, dass SSL Labs getestet hat, was passiert, wenn ein Client eine Verbindung herstellt, ohne SNI-Informationen bereitzustellen. In diesem Fall:

- Der Server stellt ein Backup-Zertifikat (oft ein generisches oder Vorschau-Zertifikat) bereit.

- Diese Situation betrifft nur sehr veraltete Clients, die SNI nicht unterstützen.

- Moderne Browser verwenden alle SNI und erhalten daher das Zertifikat #1.

Probleme mit der Zertifikatskette

"Chain issues: Incorrect order, Extra certs, Contains anchor"

Diese Warnungen bedeuten nicht unbedingt, dass das Zertifikat fehlerhaft ist:

Incorrect order: Die Zwischenzertifikate werden nicht in der optimalen Reihenfolge präsentiert.Extra certs: Zusätzliche, nicht notwendige Zertifikate sind enthalten.Contains anchor: Das Root-Zertifikat ist in der Kette enthalten.

Das TLS-Protokoll ermöglicht es, das Root-Zertifikat auszulassen, da es normalerweise bereits in den Zertifikatspeichern der Browser vorhanden ist. Es einzuschließen ist kein Fehler, sondern eine Redundanz.

"Alternative names mismatch"

Für das Hilfszertifikat (#2) ist die Warnung "MISMATCH" normal, da:

- Dieses Zertifikat ist für eine andere Domain (

preview.infomaniak.website) ausgelegt. - Es wird nur angezeigt, wenn SNI nicht verwendet wird.

- Der Browser, der dieses Zertifikat erhält, würde es als nicht mit der angeforderten Domain übereinstimmend identifizieren, dies beeinflusst jedoch keine normalen Verbindungen mit SNI.

In Bezug auf SEO-Bedenken:

- Google und andere Suchmaschinen verwenden moderne Browser, die SNI unterstützen.

- Sie erhalten das Zertifikat #1, das für Ihre Domain gültig ist.

- Warnungen bezüglich des Zertifikats #2 haben keinen Einfluss auf die Suchmaschinenoptimierung.

- Nur Probleme mit dem Hauptzertifikat (#1) könnten die SEO beeinflussen.

Diese Konfiguration ist perfekt für ein Shared Hosting geeignet, bei dem mehrere Websites dieselbe Infrastruktur teilen, wobei ein Vorschauzertifikat als Backup-Lösung dient.

Dieser Leitfaden erklärt, wie Sie ein individuelles SSL-Zertifikat erhalten, das Sie mit Jelastic Cloud bei Infomaniak verwenden können.

Individuelle SSL-Zertifikate sind nur mit einem kostenpflichtigen Konto verfügbar.

Dokumentation für SSL

Nehmen Sie sich die Zeit, diese Leitfäden zu lesen:

- Es ist durchaus möglich, ein SSL-Zertifikat bei Infomaniak zu kaufen, um es anschließend auf Jelastic Cloud zu installieren.

- Integriert in Jelastic Cloud finden Sie auch ein gültiges Zertifikat für Domains

xxx.jcloud.ik-server.com. - Let's Encrypt-Zertifikate können auch kostenlos für jede Domain erhalten werden.

- Es ist möglich, ein kostenpflichtiges Zertifikat für jede Domain zu erhalten.

- Um Tests durchzuführen, können Sie auch ein selbstsigniertes Zertifikat einrichten.

Diese Anleitung erklärt, wie man ein SSL-Zertifikat von Let's Encrypt für eine Webseite, die bei Infomaniak gehostet wird, aktualisiert.

Vorbemerkung

- Es kann notwendig sein, nach dem Hinzufügen oder Entfernen eines Alias zu einer Website ein Zertifikat neu zu erstellen, um die neuen Domänennamen, die mit der Website verbunden sind, einzubeziehen.

- Das Dashboard zeigt Ihnen klar an, dass eine der mit der Website verbundenen Domains nicht im aktuellen SSL-Zertifikat enthalten ist:

Ein Let's Encrypt-Zertifikat aktualisieren

Um auf die Verwaltung der Zertifikate zuzugreifen:

- Klicken Sie hier, um auf die Verwaltung Ihres Produkts im Infomaniak Manager zuzugreifen (Hilfe benötigen?).

- Klicken Sie direkt auf den Namen, der dem betreffenden Produkt zugeordnet ist:

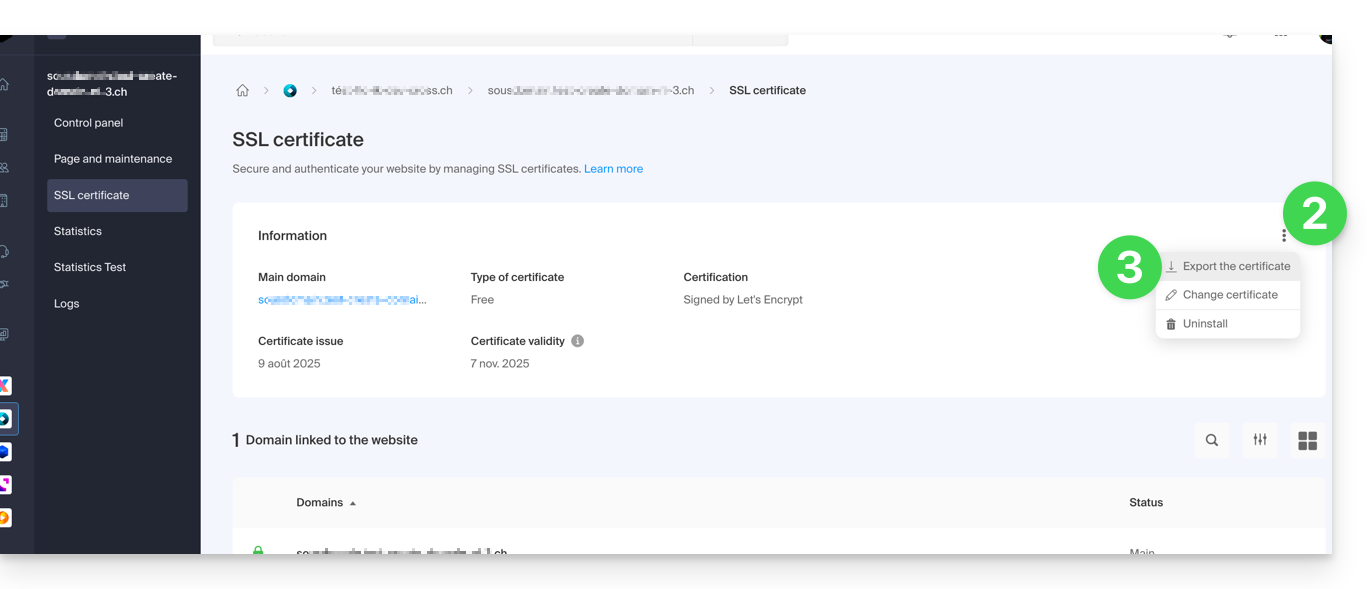

- Klicken Sie auf das Aktionsmenü ⋮.

- Klicken Sie auf Zertifikat ändern:

- Wählen Sie den Typ des zu aktualisierenden Zertifikats aus.

- Klicken Sie auf die Schaltfläche Weiter:

- Überprüfen oder wählen Sie die betreffenden Domains aus.

- Klicken Sie auf die Schaltfläche Installieren:

Diese Anleitung erklärt, wie Sie ein SSL-Zertifikat aus dem Infomaniak Manager herunterladen oder exportieren.

Vorwort

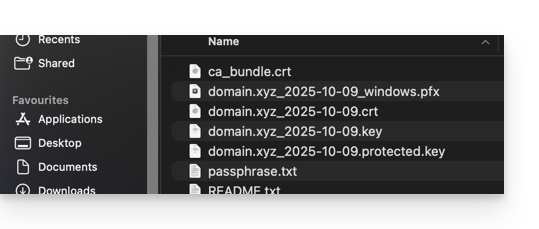

- Das Herunterladen des Zertifikats erzeugt eine Datei im Format

.zip. - Das Archiv enthält die Dateien

.keyund.crt(sowie_windows.pfx&.protected.keyje nach Zertifikatstyp):

- Es wird empfohlen, dieses Zertifikat und seinen privaten Schlüssel an einem sicheren Ort aufzubewahren, da Letzterer den Zugriff auf Ihre verschlüsselten Daten ermöglichen könnte.

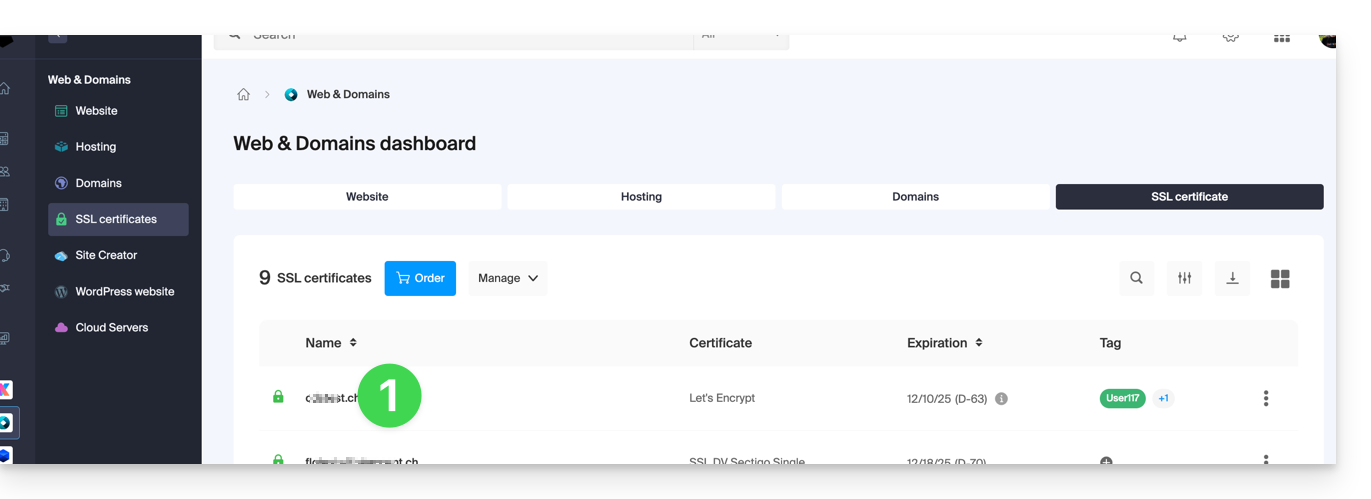

Ein SSL-Zertifikat exportieren oder herunterladen

Um auf die Verwaltung Ihrer Zertifikate zuzugreifen:

- Klicken Sie hier, um auf die Verwaltung Ihres Produkts im Infomaniak Manager zuzugreifen (Hilfe benötigt?):

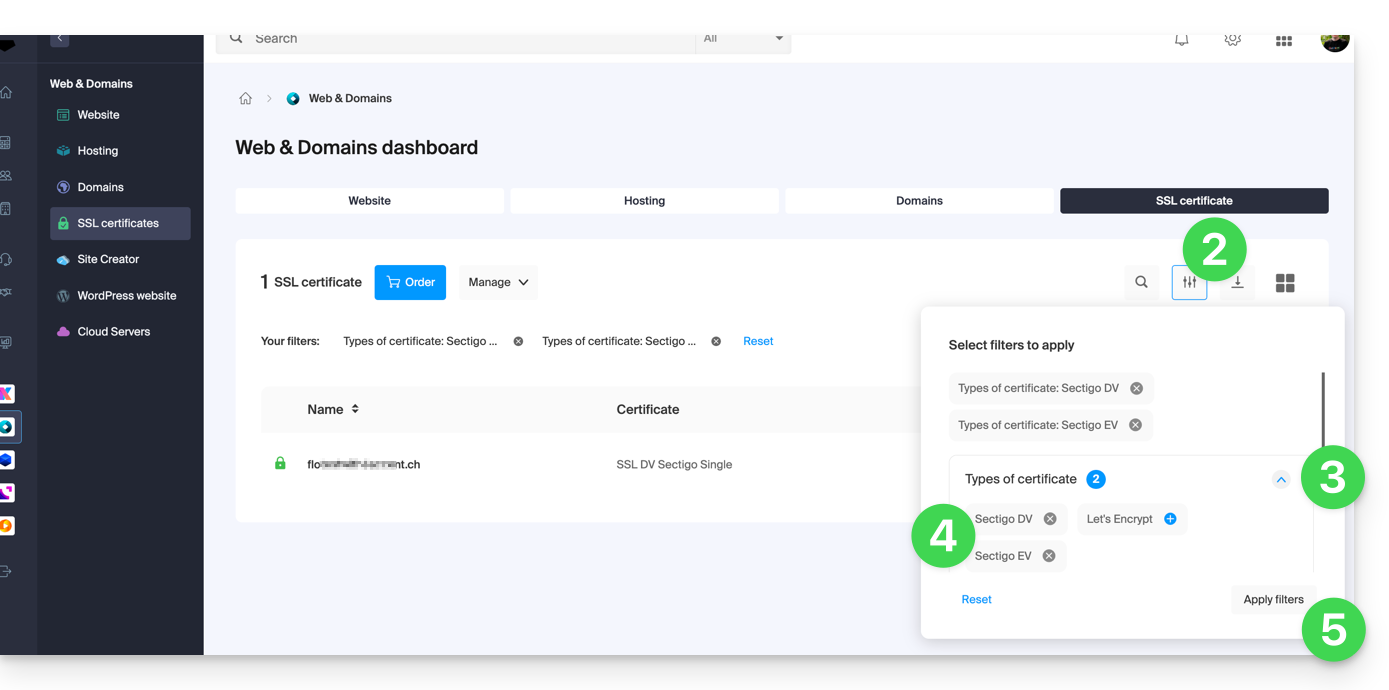

- Filtern Sie bei Bedarf Ihre Zertifikatstypen, indem Sie auf das dafür vorgesehene Symbol klicken.

- Zeigen Sie verschiedene Zertifikatstypen wie Let's Encrypt, Sectigo DV & EV an...

- Fügen Sie die Zertifikate hinzu, die angezeigt werden sollen.

- Wenden Sie die Filter an:

- Die Tabelle zeigt nur noch die von Ihnen ausgewählten Zertifikatstypen an.

Ein Let's Encrypt-Zertifikat exportieren

- Klicken Sie direkt auf den Namen, der dem Zertifikat Let's Encrypt in der Liste zugewiesen ist:

- Klicken Sie auf das Aktionsmenü ⋮ rechts neben dem betreffenden Objekt in der angezeigten Tabelle.

- Wählen Sie Zertifikat exportieren und folgen Sie den Anweisungen, um das Archiv auf Ihr Gerät herunterzuladen:

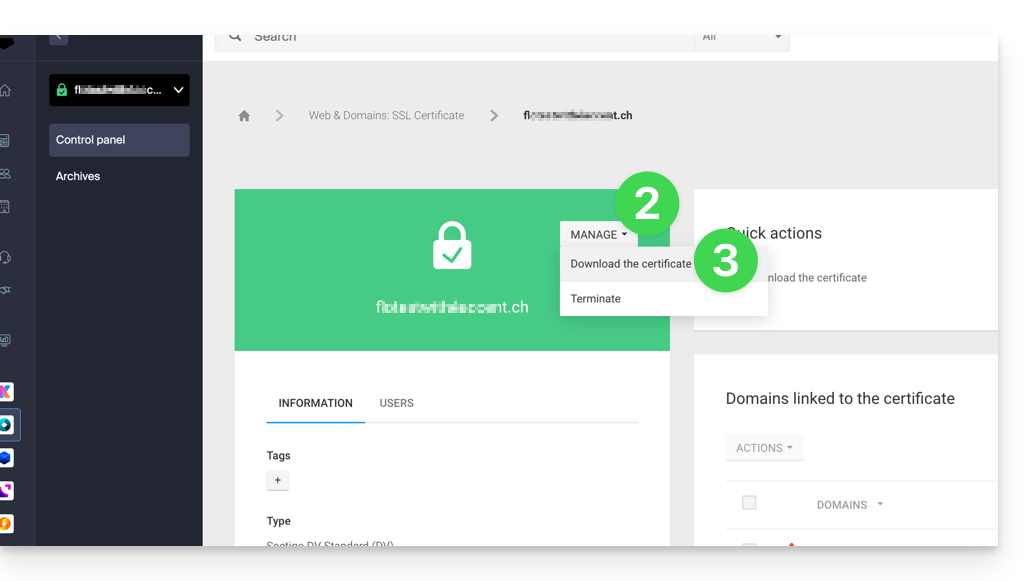

Ein Sectigo-Zertifikat exportieren

- Klicken Sie direkt auf den Namen, der dem Zertifikat in der Zertifikatsliste zugewiesen ist.

- Klicken Sie auf die Schaltfläche Verwalten.

- Klicken Sie auf Zertifikat herunterladen und folgen Sie den Anweisungen, um das Archiv auf Ihr Gerät herunterzuladen:

Dieser Leitfaden erklärt, wie Sie eine Zertifikatsanforderung (CSR) für einen Domainnamen und alle seine Subdomains mit einem Webhosting (ausgenommen kostenloses Hosting des Typs Starter) erstellen.

Damit können Sie die Verbindung zu Ihrem Domainnamen und allen seinen Subdomains per SSL verschlüsseln.

Wildcard-Zertifikat einrichten

1. Domain-Alias mit Sternchen * hinzufügen

Um einen Alias des Typs * zu Ihrer Website hinzuzufügen:

- Hier klicken, um auf die Verwaltung Ihres Produkts im Infomaniak Manager zuzugreifen (Hilfe benötigt?).

- Klicken Sie direkt auf den Namen des betreffenden Produkts:

- Klicken Sie dann auf den Pfeil , um den Abschnitt Domains dieser Website zu erweitern.

- Klicken Sie auf die Schaltfläche Domain hinzufügen:

- Geben Sie den hinzuzufügenden Domainnamen in dieser Form ein:

*.domain.xyz(das Sternchen ist erforderlich, gefolgt von einem Punkt und dem Domainnamen der Website, in diesem Beispiel domain.xyz)

- Klicken Sie auf die Schaltfläche Bestätigen, um den Vorgang abzuschließen:

2. SSL-Zertifikat installieren oder aktualisieren

Beispiel für die Aktualisierung des bestehenden Zertifikats, um die Wildcard-Subdomain * zu integrieren:

- Hier klicken, um auf die Verwaltung Ihres Produkts im Infomaniak Manager zuzugreifen (Hilfe benötigt?).

- Klicken Sie direkt auf den Namen des betreffenden Produkts.

- Klicken Sie auf SSL im linken Seitenmenü.

- Klicken Sie auf das Aktionsmenü ⋮, das sich rechts befindet.

- Klicken Sie auf Zertifikat ändern:

- Wählen Sie dasselbe Zertifikat aus, das Sie bereits besitzen.

- Klicken Sie auf die Schaltfläche Weiter:

- Stellen Sie sicher, dass das kürzlich hinzugefügte Subdomain ausgewählt ist.

- Klicken Sie auf die Schaltfläche Installieren unten:

- Warten Sie, bis die Erstellung oder Aktualisierung abgeschlossen ist.

Diese Anleitung erklärt, wie Sie alle Besucher einer Website auf Webhosting von Infomaniak zu einer sicheren HTTPS-Version (SSL) umleiten.

Vorwort

- Diese Umleitung erfolgt in der Regel automatisch mit einer Standardkonfiguration und -installation.

- Für weitere Hilfe kontaktieren Sie einen Partner oder starten Sie kostenlos eine Ausschreibung — erfahren Sie auch mehr über die Rolle des Hosters.

Manuelle Umleitung über die Datei .htaccess

Voraussetzungen

- Ein gültiges und funktionsfähiges SSL-Zertifikat für die Infomaniak-Website besitzen.

Ändern oder fügen Sie anschließend die folgenden 3 Zeilen in die Datei .htaccess der betreffenden Website hinzu, damit alle Besucher automatisch auf ihre sichere HTTPS-Version zugreifen:

RewriteEngine on

RewriteCond %{HTTPS} off

RewriteRule (.*) https://domain.xyz/$1 [R=301,L]Ersetzen Sie domain.xyz durch Ihren Domainnamen mit der entsprechenden Endung (.com, .fr, .ch, usw.).

Ersetzen Sie die zweite Zeile des obigen Codes durch RewriteCond %{HTTP:X-Forwarded-Proto} !https im Fehlerfall.

Mit einem CMS

Die meisten Webanwendungen wie WordPress und Joomla verfügen über Erweiterungen/Plugins, die Besucher einer Website automatisch auf ihre sichere HTTPS-Version umleiten.

WordPress

Wenn Sie ein Content-Management-System (CMS) wie WordPress verwenden, um Ihre Website zu erstellen, empfehlen wir Ihnen, eine Erweiterung zu installieren, um diese Umleitung durchzuführen:

- Sichern Sie die Dateien und die Datenbank der Website vorsichtshalber.

- Installieren Sie die Erweiterung Really Simple SSL oder eine ähnliche aus der WordPress-Konsole und aktivieren Sie sie.

- Die Besucher werden nun automatisch auf die https-Version der Website umgeleitet.

Joomla

Ersetzen Sie domain.xyz durch Ihren Domainnamen mit der entsprechenden Endung (.com, .fr, .ch, usw.).

Finden Sie die Zeile

var $live_site ='';in der Konfigurationsdatei von Joomla (

configuration.php) auf dem Server.Ersetzen Sie durch

var $live_site = 'https://www.domain.xyz';Fügen Sie drei Zeilen in Ihre Datei

.htaccessauf dem Server ein:RewriteEngine On RewriteCond %{HTTPS} OFF RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI}- Öffnen Sie das Joomla-Administrationspanel in "System - Konfiguration".

- Klicken Sie auf die Registerkarte "Server" und unter "SSL erzwingen" wählen Sie "Verwaltung und Website".

- Speichern Sie und die Besucher werden nun automatisch auf die https-Version der Website umgeleitet.

Prestashop

- Gehen Sie zu den allgemeinen Einstellungen im Prestashop-Backend, um SSL zu aktivieren:

- < v1.7 auf "Einstellungen" und dann auf "Allgemein" klicken

- > v1.7 auf "Shop-Einstellungen" und dann auf "Allgemein" klicken

- Aktivieren Sie den Umschalter (Toggle Switch) "SSL aktivieren" auf "JA"

- Klicken Sie auf "Speichern"

- Am selben Ort aktivieren Sie den Umschalter (Toggle Switch) "SSL auf der gesamten Website aktivieren" auf "JA".

- Klicken Sie auf "Speichern".

Falls in Ihrem Browser kein Sicherheits-Schloss angezeigt wird oder eine Warnung angezeigt wird, sollten Sie das Template oder die Module überprüfen, da diese manchmal nicht vollständig mit SSL kompatibel sind. Ihr Prestashop lädt dann Elemente (Bilder, .css- oder .js-Dateien, Schriftarten...) über "http", obwohl diese nun über "https" geladen werden sollten.

Drupal

Nehmen Sie sich die Zeit, diesen Artikel (auf Englisch) zu lesen, der erklärt, wie man eine Drupal-Website von http auf https umstellt.

Alternative Lösungen

Ersetzen Sie domain.xyz durch Ihren Domainnamen mit der entsprechenden Endung (.com, .fr, .ch, usw.).

In Ihrer Datei .htaccess, um die URL der Website auf https:// zu erzwingen, aber ohne www:

RewriteEngine On

RewriteCond %{HTTPS} off [OR]

RewriteCond %{HTTP_HOST} ^www. [NC]

RewriteRule (.*) https://domain.xyz/$1 [R=301,L]Im Falle einer Redirect-Schleife, passen Sie den obigen Code wie folgt an:

RewriteEngine on

RewriteCond %{HTTP:X-Forwarded-Proto} !https [OR]

RewriteCond %{HTTP_HOST} ^www. [NC]

RewriteRule (.*) https://domain.xyz/$1 [R=301,L]In Ihrer Datei .htaccess, um die Umleitung mit www zu erzwingen

mit Unterdomänen:

RewriteEngine On

RewriteCond %{HTTPS} off [OR]

RewriteCond %{HTTP_HOST} !^www. [NC]

RewriteRule (.*) https://www.domain.xyz/$1 [R=301,L]Im Falle einer Redirect-Schleife, passen Sie den obigen Code wie folgt an:

RewriteEngine on

RewriteCond %{HTTP:X-Forwarded-Proto} !https [OR]

RewriteCond %{HTTP_HOST} !^www. [NC]

RewriteRule (.*) https://www.domain.xyz/$1 [R=301,L]und ohne Unterdomänen:

RewriteEngine on

RewriteCond %{HTTPS} off [OR]

RewriteCond %{HTTP_HOST} ^domain.xyz [NC]

RewriteRule (.*) https://www.domain.xyz/$1 [R=301,L]Im Falle einer Redirect-Schleife, passen Sie den obigen Code wie folgt an:

RewriteEngine on

RewriteCond %{HTTP:X-Forwarded-Proto} !https [OR]

RewriteCond %{HTTP_HOST} ^domain.xyz [NC]

RewriteRule (.*) https://www.domain.xyz/$1 [R=301,L]Häufige Fehler nach einer HTTPS-Umleitung

Um häufige Probleme zu lösen, die nach der Umleitung Ihrer Website auf ihre sichere HTTPS-Version auftreten können, lesen Sie diesen anderen Leitfaden.

Dieser Leitfaden hilft Ihnen, wenn Sie beispielsweise ein Paket wie pymysql bereitstellen möchten und dieses eine Python-Version benötigt, die höher ist als die auf Ihrem Hosting angebotene.

Vorwort

- Anaconda ist eine kostenlose und Open-Source-Distribution der Programmiersprache Python. Diese Distribution zielt darauf ab, die Verwaltung von Paketen und die Bereitstellung zu vereinfachen.

- Es wird empfohlen, conda zu verwenden, das mit einer aktuellen Version von Python geliefert wird und im Benutzerbereich installiert wird, sodass es keine Konflikte mit dem Python-System gibt (wie in einer virtuellen Umgebung, die immer eine Systeminstallation der gewünschten Version erfordert).

- Nehmen Sie die offizielle Dokumentation zur Kenntnis.

- Für zusätzliche Hilfe kontaktieren Sie einen Partner oder starten Sie kostenlos eine Ausschreibung — erfahren Sie auch mehr über die Rolle des Hosting-Anbieters.

Installationsprogramm herunterladen

uid165116@od-12345:~$ wget https://repo.anaconda.com/miniconda/Miniconda3-py37_4.10.3-Linux-x86_64.sh

--2021-07-28 18:21:10-- https://repo.anaconda.com/miniconda/Miniconda3-py37_4.10.3-Linux-x86_64.sh

Resolving repo.anaconda.com (repo.anaconda.com)... 2606:4700::6810:8303, 2606:4700::6810:8203, 104.16.131.3, ...

Connecting to repo.anaconda.com (repo.anaconda.com)|2606:4700::6810:8303|:443... connected.

HTTP request sent, awaiting response... 200 OK

Length: 89026327 (85M) [application/x-sh]

Saving to: ‘Miniconda3-py37_4.10.3-Linux-x86_64.sh’Miniconda3-py37_4.10.3-Linux-x86_64.sh 100% [==============================================>] 84.90M 203MB/s in 0.4s 18:21:11 (100 MB/s) - ‘Miniconda3-py37_4.10.3-Linux-x86_64.sh’ saved [89026327/89026327]Hash überprüfen

uid165116@od-12345:~$ test $(md5sum Miniconda3-py37_4.10.3-Linux-x86_64.sh | awk '{print $1}') == "9f186c1d86c266acc47dbc1603f0e2ed" && echo "OK"

OKInstallation starten

uid165116@od-12345:~$ bash Miniconda3-py37_4.10.3-Linux-x86_64.sh -b

PREFIX=/home/clients/fc84cbbf6dcbd6dd76b15d3e56c1789f/miniconda3

Unpacking payload ...

Collecting package metadata (current_repodata.json): done

Solving environment: done## Package Plan ##environment location: /home/clients/fc84cbbf6dcbd6dd76b15d3e56c1789f/miniconda3added / updated specs:

- _libgcc_mutex==0.1=main

- _openmp_mutex==4.5=1_gnu

- brotlipy==0.7.0=py37h27cfd23_1003

- ca-certificates==2021.7.5=h06a4308_1

- certifi==2021.5.30=py37h06a4308_0

- cffi==1.14.6=py37h400218f_0

- chardet==4.0.0=py37h06a4308_1003

- conda-package-handling==1.7.3=py37h27cfd23_1

- conda==4.10.3=py37h06a4308_0

- cryptography==3.4.7=py37hd23ed53_0

- idna==2.10=pyhd3eb1b0_0

- ld_impl_linux-64==2.35.1=h7274673_9

- libffi==3.3=he6710b0_2

- libgcc-ng==9.3.0=h5101ec6_17

- libgomp==9.3.0=h5101ec6_17

- libstdcxx-ng==9.3.0=hd4cf53a_17

- ncurses==6.2=he6710b0_1

- openssl==1.1.1k=h27cfd23_0

- pip==21.1.3=py37h06a4308_0

- pycosat==0.6.3=py37h27cfd23_0

- pycparser==2.20=py_2

- pyopenssl==20.0.1=pyhd3eb1b0_1

- pysocks==1.7.1=py37_1

- python==3.7.10=h12debd9_4

- readline==8.1=h27cfd23_0

- requests==2.25.1=pyhd3eb1b0_0

- ruamel_yaml==0.15.100=py37h27cfd23_0

- setuptools==52.0.0=py37h06a4308_0

- six==1.16.0=pyhd3eb1b0_0

- sqlite==3.36.0=hc218d9a_0

- tk==8.6.10=hbc83047_0

- tqdm==4.61.2=pyhd3eb1b0_1

- urllib3==1.26.6=pyhd3eb1b0_1

- wheel==0.36.2=pyhd3eb1b0_0

- xz==5.2.5=h7b6447c_0

- yaml==0.2.5=h7b6447c_0

- zlib==1.2.11=h7b6447c_3The following NEW packages will be INSTALLED: _libgcc_mutex pkgs/main/linux-64::_libgcc_mutex-0.1-main

_openmp_mutex pkgs/main/linux-64::_openmp_mutex-4.5-1_gnu

brotlipy pkgs/main/linux-64::brotlipy-0.7.0-py37h27cfd23_1003

ca-certificates pkgs/main/linux-64::ca-certificates-2021.7.5-h06a4308_1

certifi pkgs/main/linux-64::certifi-2021.5.30-py37h06a4308_0

cffi pkgs/main/linux-64::cffi-1.14.6-py37h400218f_0

chardet pkgs/main/linux-64::chardet-4.0.0-py37h06a4308_1003

conda pkgs/main/linux-64::conda-4.10.3-py37h06a4308_0

conda-package-han~ pkgs/main/linux-64::conda-package-handling-1.7.3-py37h27cfd23_1

cryptography pkgs/main/linux-64::cryptography-3.4.7-py37hd23ed53_0

idna pkgs/main/noarch::idna-2.10-pyhd3eb1b0_0

ld_impl_linux-64 pkgs/main/linux-64::ld_impl_linux-64-2.35.1-h7274673_9

libffi pkgs/main/linux-64::libffi-3.3-he6710b0_2

libgcc-ng pkgs/main/linux-64::libgcc-ng-9.3.0-h5101ec6_17

libgomp pkgs/main/linux-64::libgomp-9.3.0-h5101ec6_17

libstdcxx-ng pkgs/main/linux-64::libstdcxx-ng-9.3.0-hd4cf53a_17

ncurses pkgs/main/linux-64::ncurses-6.2-he6710b0_1

openssl pkgs/main/linux-64::openssl-1.1.1k-h27cfd23_0

pip pkgs/main/linux-64::pip-21.1.3-py37h06a4308_0

pycosat pkgs/main/linux-64::pycosat-0.6.3-py37h27cfd23_0

pycparser pkgs/main/noarch::pycparser-2.20-py_2

pyopenssl pkgs/main/noarch::pyopenssl-20.0.1-pyhd3eb1b0_1

pysocks pkgs/main/linux-64::pysocks-1.7.1-py37_1

python pkgs/main/linux-64::python-3.7.10-h12debd9_4

readline pkgs/main/linux-64::readline-8.1-h27cfd23_0

requests pkgs/main/noarch::requests-2.25.1-pyhd3eb1b0_0

ruamel_yaml pkgs/main/linux-64::ruamel_yaml-0.15.100-py37h27cfd23_0

setuptools pkgs/main/linux-64::setuptools-52.0.0-py37h06a4308_0

six pkgs/main/noarch::six-1.16.0-pyhd3eb1b0_0

sqlite pkgs/main/linux-64::sqlite-3.36.0-hc218d9a_0

tk pkgs/main/linux-64::tk-8.6.10-hbc83047_0

tqdm pkgs/main/noarch::tqdm-4.61.2-pyhd3eb1b0_1

urllib3 pkgs/main/noarch::urllib3-1.26.6-pyhd3eb1b0_1

wheel pkgs/main/noarch::wheel-0.36.2-pyhd3eb1b0_0

xz pkgs/main/linux-64::xz-5.2.5-h7b6447c_0

yaml pkgs/main/linux-64::yaml-0.2.5-h7b6447c_0

zlib pkgs/main/linux-64::zlib-1.2.11-h7b6447c_3Preparing transaction: done

Executing transaction: done

installation finished.Conda starten

uid165116@od-12345:~$ source <(~/miniconda3/bin/conda shell.bash hook)pymysql installieren (beispielsweise)

(base) uid165116@od-12345:~$ python3 -V

Python 3.7.10(base) uid165116@od-12345:~$ pip3 install pymysql --user

Collecting pymysql

Downloading PyMySQL-1.0.2-py3-none-any.whl (43 kB)

|████████████████████████████████| 43 kB 892 kB/s

Installing collected packages: pymysql

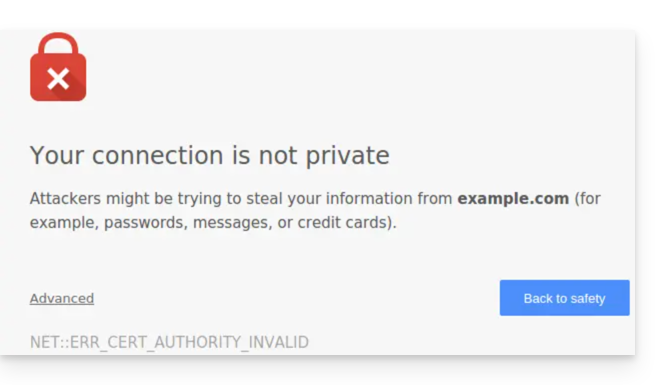

Successfully installed pymysql-1.0.2Dieser Leitfaden hilft Ihnen bei der Diagnose und Behebung des Fehlers "Ihre Verbindung ist nicht privat" (oder NET::ERR_CERT_AUTHORITY_INVALID). Diese Sicherheitswarnung kann sowohl Besucher einer Website als auch deren Administratoren betreffen.

Vorwort

- Diese Warnung ist ein Schutzmechanismus Ihres Browsers. Sie zeigt an, dass keine sichere Verbindung mit dem Server hergestellt werden konnte, aus einem der folgenden Gründe:

- Die Website besitzt kein Sicherheitszertifikat SSL/TLS.

- Das installierte Zertifikat ist abgelaufen oder falsch konfiguriert.

- Die Verbindung zwischen Ihrem Gerät und dem Server wird abgefangen oder gestört.

- Achtung: Auf einer Website mit diesem Fehler sind die von Ihnen eingegebenen Daten (Passwörter, Kreditkartennummern) nicht verschlüsselt und können von Dritten abgefangen werden.

Lösungen für Besucher

Wenn Sie diesen Fehler auf einer Website sehen, die Sie nicht verwalten, kann das Problem manchmal von Ihrer eigenen Konfiguration stammen. Hier sind die Punkte, die Sie überprüfen sollten:

- Überprüfen Sie die Uhrzeit Ihres Geräts: Wenn Ihr Computer oder Smartphone nicht auf das richtige Datum/Uhrzeit eingestellt ist, schlägt die Zertifikatsvalidierung fehl.

- Testen Sie im privaten Modus: Wenn der Fehler verschwindet, leeren Sie den Cache und die Cookies Ihres Browsers.

- Überprüfen Sie Ihr Netzwerk: Vermeiden Sie öffentliche WLAN-Netzwerke, die ihre eigenen Verbindungsportale erzwingen können.

- Antivirus und Firewall: Einige Sicherheitssoftware analysiert HTTPS-Verbindungen und kann falsche Positivmeldungen verursachen.

Lösungen für Infomaniak-Website-Besitzer

Wenn Sie der Administrator der Website sind, müssen Sie sicherstellen, dass Ihr SSL-Zertifikat aktiv und gültig ist, um alle Ihre Domänennamen abzudecken.

1. Ist das SSL-Zertifikat installiert?

Wenn Ihre Website noch auf HTTP läuft, müssen Sie ein Zertifikat generieren (kostenlos über Let's Encrypt oder kostenpflichtig). Informieren Sie sich über die bei Infomaniak verfügbaren Zertifikate.

Wichtig: Wenn Sie nach der SSL-Installation Aliase (sekundäre Domänennamen) zu Ihrer Website hinzugefügt haben, müssen Sie das Zertifikat aktualisieren, damit es diese integriert.

2. Gültigkeit und Ablauf überprüfen

Bei Infomaniak werden die Zertifikate automatisch erneuert, aber es kann manchmal zu technischen Problemen kommen. Um den Status Ihres Zertifikats zu überprüfen:

- Klicken Sie hier, um auf die Verwaltung Ihrer Zertifikate im Manager zuzugreifen (Hilfe benötigt?).

- Überprüfen Sie den Status und das Ablaufdatum im Dashboard:

3. HTTPS erzwingen und "Mixed Content" beheben

Wenn Ihr Zertifikat gültig ist, der Fehler jedoch weiterhin besteht (oder das Schloss nicht grün ist), kann es sein, dass Ihre Website weiterhin Elemente (Bilder, Skripte) über HTTP lädt. Um dies zu beheben, nehmen Sie sich diesen anderen Leitfaden zur Kenntnis.