Base di conoscenze

1000 FAQ, 500 tutorial e video esplicativi. Qui ci sono delle soluzioni!

Questa guida spiega come risolvere un problema di installazione di certificato SSL (Let's Encrypt o Sectigo) se si utilizza Cloudflare con regole di sicurezza rigorose, come il filtraggio per paese o indirizzi IP.

Adattare le impostazioni SSL / geoblocking

Quando viene richiesto un certificato SSL tramite Infomaniak (Let's Encrypt gratuito o Sectigo), l'autorità di certificazione deve verificare che siate effettivamente proprietari del dominio. Questa verifica può essere effettuata tramite HTTP (tramite file speciali posizionati sul sito), DNS o e-mail:

- Let's Encrypt utilizza

/.well-known/acme-challenge/. - Sectigo utilizza generalmente

/.well-known/pki-validation/(o DNS / e-mail a seconda dell'opzione scelta).

Se queste verifiche falliscono (ad esempio perché Cloudflare blocca l'accesso), il certificato non può essere rilasciato o rinnovato. Tuttavia, Let's Encrypt non verifica più solo da un unico luogo. Da un certo tempo (e ancora di più da marzo 2024), effettua le sue verifiche da diversi paesi contemporaneamente – inclusi nuovi come la Svezia o Singapore. Risultato: se uno di questi paesi è bloccato dalle impostazioni di Cloudflare, la richiesta di certificato può fallire, anche se tutto il resto è configurato correttamente.

Ancora peggio: anche se si tenta di fare un'eccezione solo per l'indirizzo della sfida (.well-known/acme-challenge), questo non funziona sempre con alcune regole di Cloudflare. Infatti, le regole di blocco per paese o per IP vengono applicate prima di qualsiasi eccezione basata sui percorsi URL.

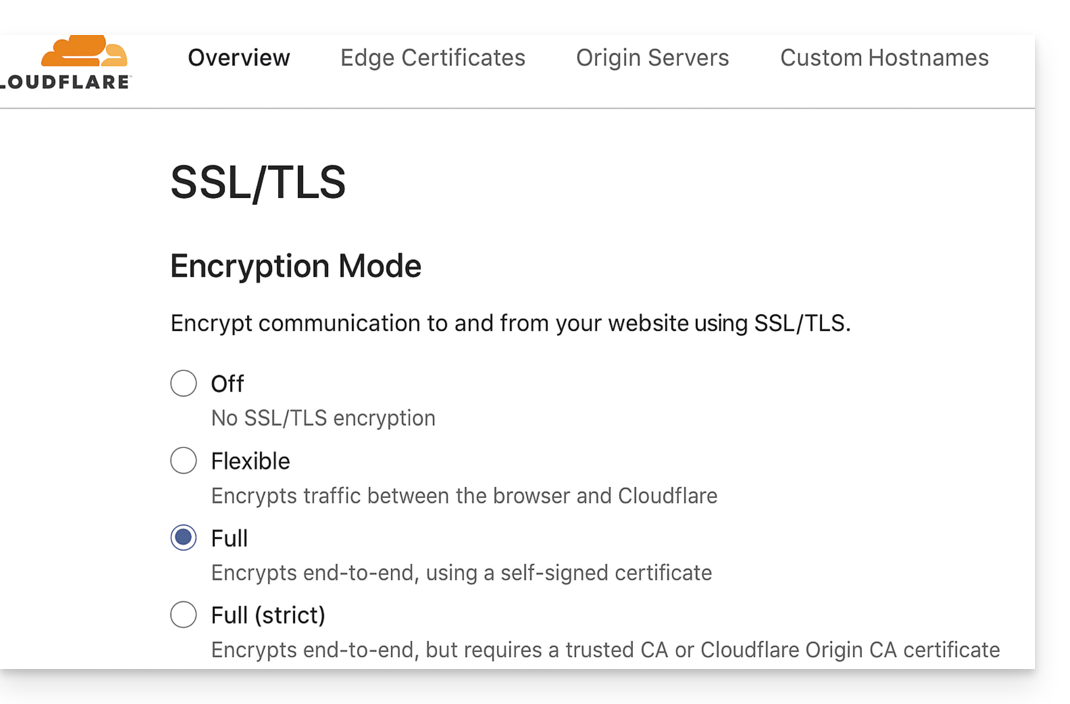

Regolare la modalità SSL/TLS

In Cloudflare, utilizzare la modalità Full o Full (strict). Queste modalità tollerano temporaneamente un certificato scaduto o auto-firmato, fino a quando la validazione non viene completata:

Autorizzare i percorsi di validazione

Evitare le "IP Access Rules" bloccanti e preferire le "Custom Rules" che autorizzano senza restrizioni i percorsi:

/.well-known/acme-challenge/(Let's Encrypt)/.well-known/pki-validation/(Sectigo)

Disattivare temporaneamente il geoblocking

Se necessario, disattivare temporaneamente il blocco geografico o IP durante la validazione, quindi riattivare le protezioni dopo l'emissione o il rinnovo del certificato.