Base de connaissances

1 000 FAQ, 500 tutoriels et vidéos explicatives. Ici, il n'y a que des solutions !

Ce guide explique comment résoudre un problème d'installation de certificat SSL (Let's Encrypt ou Sectigo) si vous utilisez Cloudflare avec des règles de sécurité strictes, comme le filtrage par pays ou adresses IP.

Adapter les réglages SSL / geoblocking

Lorsqu’un certificat SSL est demandé via Infomaniak (Let's Encrypt gratuit ou Sectigo), l’autorité de certification doit vérifier que vous êtes bien propriétaire du domaine. Cette vérification peut se faire par HTTP (via des fichiers spéciaux placés sur votre site), DNS ou e-mail :

- Let's Encrypt utilise

/.well-known/acme-challenge/. - Sectigo utilise généralement

/.well-known/pki-validation/(ou DNS / e-mail selon l’option choisie).

Si ces vérifications échouent (par exemple parce que Cloudflare bloque l’accès), le certificat ne peut pas être délivré ou renouvelé. Or, Let's Encrypt ne vérifie plus uniquement depuis un seul endroit. Depuis un certain temps (et plus encore depuis mars 2024), il effectue ses vérifications depuis plusieurs pays en même temps – y compris des nouveaux comme la Suède ou Singapour. Résultat : si l’un de ces pays est bloqué par vos réglages Cloudflare, la demande de certificat peut échouer, même si tout le reste est correctement configuré.

Pire encore : même si vous essayez de faire une exception uniquement pour l’adresse du challenge (.well-known/acme-challenge), cela ne fonctionne pas forcément avec certaines règles Cloudflare. En effet, les règles de blocage par pays ou par IP sont appliquées avant toute exception basée sur des chemins d’URL.

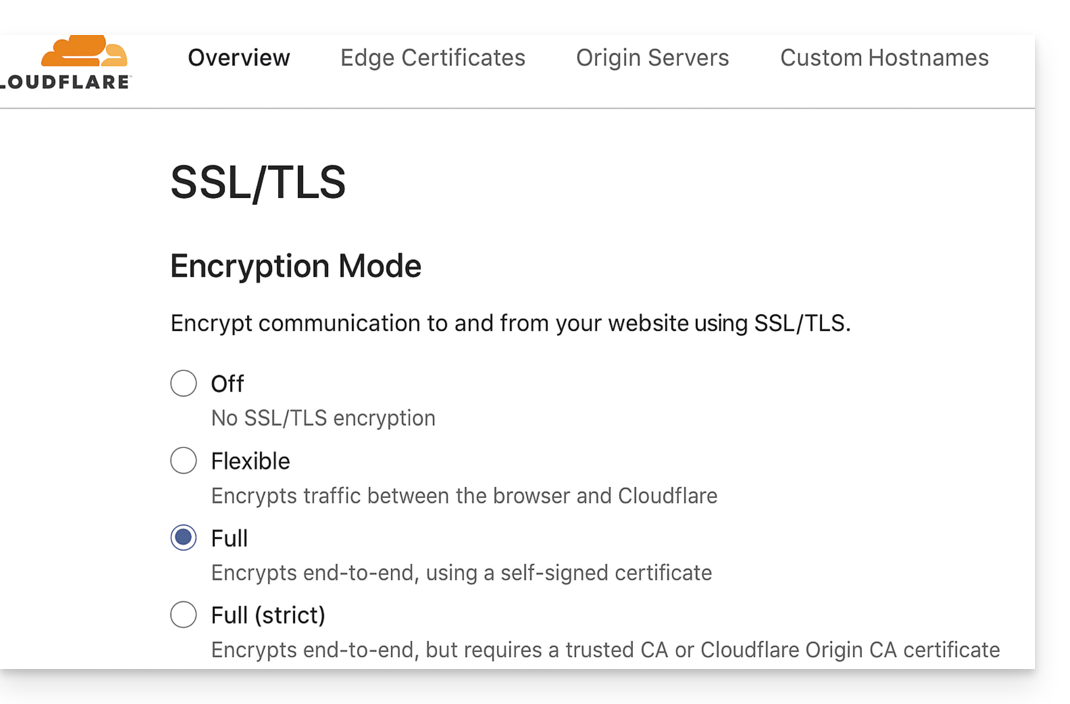

Ajuster le mode SSL/TLS

Dans Cloudflare, utilisez le mode Full ou Full (strict). Ces modes tolèrent temporairement un certificat expiré ou auto-signé, le temps que la validation aboutisse:

Autoriser les chemins de validation

Évitez les "IP Access Rules" bloquantes et préférez des "Custom Rules" qui autorisent sans restriction les chemins :

/.well-known/acme-challenge/(Let's Encrypt)/.well-known/pki-validation/(Sectigo)

Désactiver temporairement le geoblocking

Si nécessaire, désactivez provisoirement le blocage géographique ou IP le temps de la validation, puis réactivez vos protections après l’émission ou le renouvellement du certificat.