Base de conocimientos

1000 FAQ, 500 tutoriales y vídeos explicativos. ¡Aquí sólo hay soluciones!

Esta guía explica cómo resolver un problema de instalación de certificado SSL (Let's Encrypt o Sectigo) si usa Cloudflare con reglas de seguridad estrictas, como el filtrado por país o direcciones IP.

Ajustar la configuración SSL / geobloqueo

Cuando se solicita un certificado SSL a través de Infomaniak (Let's Encrypt gratuito o Sectigo), la autoridad de certificación debe verificar que es el propietario del dominio. Esta verificación se puede realizar por HTTP (a través de archivos especiales colocados en su sitio), DNS o correo electrónico:

- Let's Encrypt utiliza

/.well-known/acme-challenge/. - Sectigo generalmente utiliza

/.well-known/pki-validation/(o DNS / correo electrónico según la opción elegida).

Si estas verificaciones fallan (por ejemplo, porque Cloudflare bloquea el acceso), el certificado no se puede emitir o renovar. Además, Let's Encrypt ya no verifica solo desde un solo lugar. Desde hace algún tiempo (y más aún desde marzo de 2024), realiza sus verificaciones desde varios países al mismo tiempo – incluidos nuevos como Suecia o Singapur. Resultado: si uno de estos países está bloqueado por su configuración de Cloudflare, la solicitud del certificado puede fallar, incluso si todo lo demás está configurado correctamente.

Peor aún: incluso si intenta hacer una excepción solo para la dirección del desafío (.well-known/acme-challenge), esto no siempre funciona con ciertas reglas de Cloudflare. De hecho, las reglas de bloqueo por país o IP se aplican antes de cualquier excepción basada en rutas de URL.

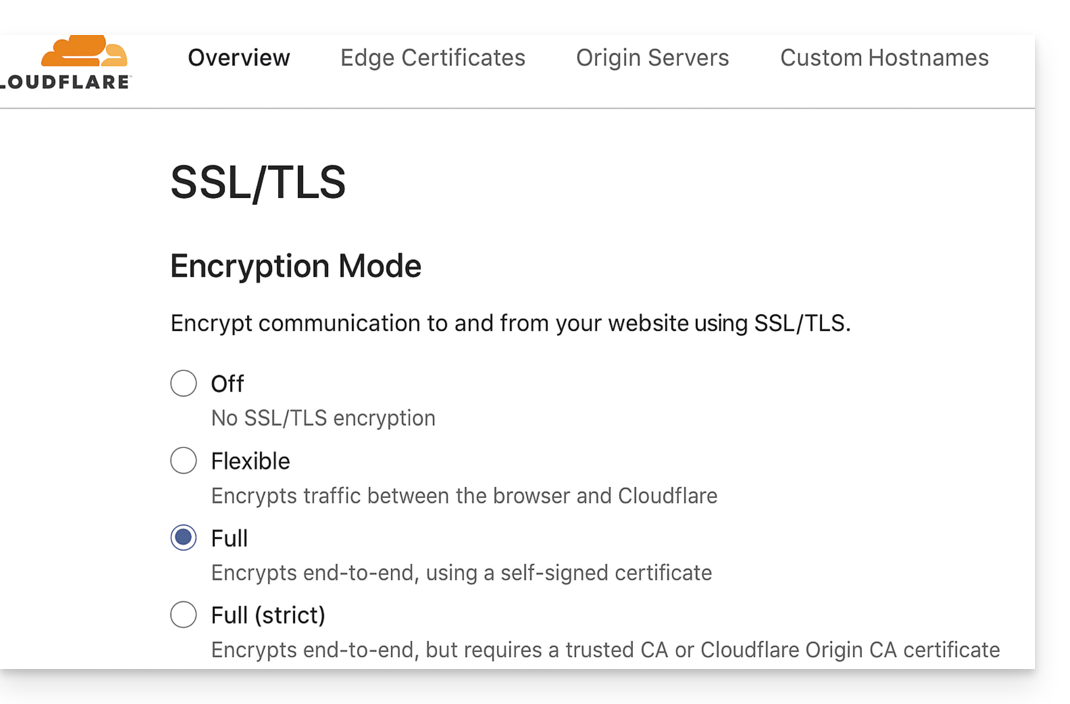

Ajustar el modo SSL/TLS

En Cloudflare, use el modo Full o Full (strict). Estos modos toleran temporalmente un certificado caducado o auto-firmado, hasta que la validación se complete:

Permitir las rutas de validación

Evite las "IP Access Rules" bloqueantes y prefiera las "Custom Rules" que permitan sin restricciones las rutas:

/.well-known/acme-challenge/(Let's Encrypt)/.well-known/pki-validation/(Sectigo)

Desactivar temporalmente el geobloqueo

Si es necesario, desactive temporalmente el bloqueo geográfico o IP durante la validación, luego vuelva a activar sus protecciones después de la emisión o renovación del certificado.